Как использовать Armitage

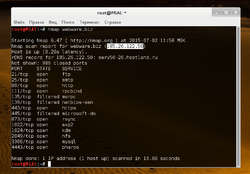

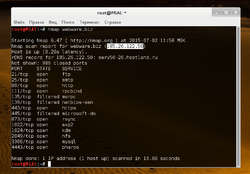

Нам нужен IP адрес целевой машины. Если вы проверяете сайт, то для получения его IP можно воспользоваться сканером nmap:

nmap codeby.net

Вместо codeby.net введите адрес интересующего вас сайта

Интересная информация по открытым портам и запущенным службам, но прямо сейчас нас интересует только IP адрес — 185.26.122.50.

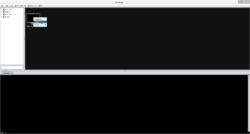

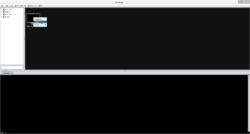

В Armitage в меню выбираем Hosts → Add Hosts…. Вставляем в открывшееся окошечко наш IP

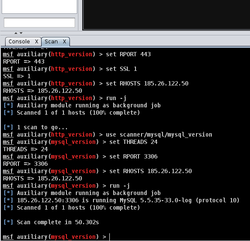

Кликаем правой кнопкой мыши по добавленому хосту и выбираем Scan. Во время сканирования определяется версия ОС, запущенные процесс, открытые порты. Благодаря этой информации будут отобраны применимые эксплойты

Сканирование завершено и вот результат:

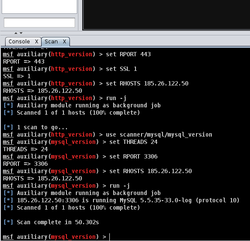

Если ОС не определилась с первого раза, то перейдите в меню Hosts →Nmap Scan → Quick Scan (OS detect).Теперь мы полностью готовы для подбора эксплойтов. Для этого переходим в пункт меню Attacks → И выбираем Find Attacks

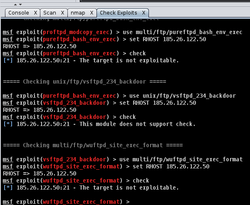

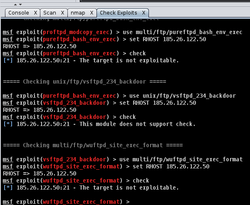

Теперь кликайте правой кнопкой мыши по хосту и выбирайте Attack. В открывшемся меню атаки сгруппированы по типу цели. Можно уже сейчас выбрать конкретную атаку или провести проверку группы атак.. Делается это выбором опции check exploits

Фраза «The target is not exploitable.» означает, что цель не подвержена этому эксплойту. Фраза «This module does not support check.» означает, что модуль не поддерживает проверку. Т.е. это не значит, что он не применим. В этом случае модуль нужно сразу запускать для атаки:

Ещё в меню Attacks → есть опция Hail Mary. При выборе этой опции в отношении целевой машины будут сделаны попытки использовать сотни эксплойтов. Это означает, что вы сильно засветитесь в логах. Это на тот случай, когда вы уже не знаете, что ещё попробовать.

Нам нужен IP адрес целевой машины. Если вы проверяете сайт, то для получения его IP можно воспользоваться сканером nmap:

nmap codeby.net

Вместо codeby.net введите адрес интересующего вас сайта

Интересная информация по открытым портам и запущенным службам, но прямо сейчас нас интересует только IP адрес — 185.26.122.50.

В Armitage в меню выбираем Hosts → Add Hosts…. Вставляем в открывшееся окошечко наш IP

Кликаем правой кнопкой мыши по добавленому хосту и выбираем Scan. Во время сканирования определяется версия ОС, запущенные процесс, открытые порты. Благодаря этой информации будут отобраны применимые эксплойты

Сканирование завершено и вот результат:

Если ОС не определилась с первого раза, то перейдите в меню Hosts →Nmap Scan → Quick Scan (OS detect).Теперь мы полностью готовы для подбора эксплойтов. Для этого переходим в пункт меню Attacks → И выбираем Find Attacks

Теперь кликайте правой кнопкой мыши по хосту и выбирайте Attack. В открывшемся меню атаки сгруппированы по типу цели. Можно уже сейчас выбрать конкретную атаку или провести проверку группы атак.. Делается это выбором опции check exploits

Фраза «The target is not exploitable.» означает, что цель не подвержена этому эксплойту. Фраза «This module does not support check.» означает, что модуль не поддерживает проверку. Т.е. это не значит, что он не применим. В этом случае модуль нужно сразу запускать для атаки:

Ещё в меню Attacks → есть опция Hail Mary. При выборе этой опции в отношении целевой машины будут сделаны попытки использовать сотни эксплойтов. Это означает, что вы сильно засветитесь в логах. Это на тот случай, когда вы уже не знаете, что ещё попробовать.