Посмотреть вложение 25056

С нами связались представители обменника SmartWM.ru и предоставили детальную информацию по инциденту (

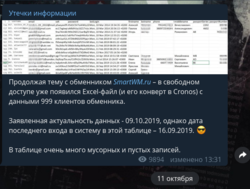

https://t.me/dataleak/1305): ?

12 сентября 2019 года неустановленным лицом осуществлен несанкционированный доступ к ряду наших ресурсов. В рамках проведенного исследования установлены способы осуществления вмешательства, а также предприняты меры по устранению угрозы.

Злоумышленник, осуществивший атаку, угрожал и требовал выкуп; после неудовлетворения озвученных им условий упомянутое неустановленное лицо выставило на продажу массив данных.

Мы провели мероприятия по уведомлению клиентов, чьи данные (например, адрес электронной почты, ФИО, номер паспорта), могли быть скомпрометированы. Предполагаем, что злоумышленник продолжит кампанию по дискредитации нашего имиджа, манипулируя имеющимися у него данными.

Отметим, что во время общения с преступником он заявлял, что его объектами заинтересованности являются и другие обменные пункты, "список которых доступен на bestchange.ru". В этой связи мы публикуем некоторые индикаторы атак, чтобы наши коллеги и партнеры могли осуществить проверку.

1. Получение несанкционированного доступа сопровождается их предварительным сканированием с помощью таких инструментов как: DirBuster, BurpSuite (Burp Collaborator) и т.п. Применение этих сканеров имеет отображение в журналах веб-сервера.

2. Для попытки обхода WAF (Web Application Firewal) атакующий модифицирует значение HTTP-заголовков. Например, добавляет "127.0.0.1" в заголовок X-Forwarded-For.

3. Осуществляя противоправную деятельность злоумышленник использовал

такие IP-адреса:

185.195.16.180

185.65.134.232

185.212.170.228

185.212.149.203

185.206.227.135

185.156.173.28

185.213.154.130

188.163.92.240

37.120.204.10

37.120.198.72

45.12.222.215

141.98.252.232

4. Злоумышленник использовал такие VPN-сервисы: MullVad, WireGuard. Кроме этого, большинство замеченных IP-адресов принадлежат компании M247.

5. Нижеприведенные кошельки также принадлежат злоумышленнику:

36fuuedwdipS8P1Z3sGfQHkM84jmk8xLXk

1CvC1gQxyXfzAVupbcayu7jcEQutd8RGiu

12Nx6ZLKqAQWPmWJoh1YSfv8Xk21WBHhnA

6. Аккаунт злоумышленника в Telegram: @piforyou

7. Просим учесть, что адрес электронной почты

[email protected] является скомпрометированным и используется злоумышленником, по его же словам, для осуществления другой противоправной деятельности.

Источник -

https://t.me/dataleak/1308