Среди разнообразия ПО, нацеленного на защиту, хочу обратить внимания на этот продукт. Он имеет довольно тонкую настройку и при определенных знаниях пользователя способен показать высокий результат в защите как реальных так и виртуальных машин. Программа на первый взгляд довольно сложна. Для каждой программы нужно прописывать правила. Разумеется, есть так называемый режим «автообучения», который по факту разрешает почти любой исходящий трафик для всех программ. С точки зрения безопасности - это безрассудно и требует ручной правки каждого правила.

Рассмотрим главное окно программы

Полагаю, в этом окне все понятно. Тут отображается весь трафик, генерируемый приложениями.

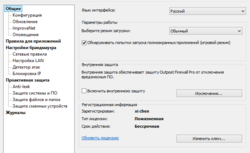

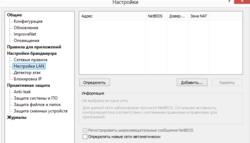

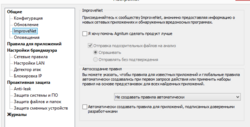

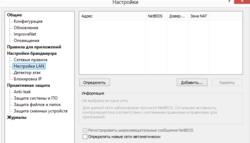

Рассмотрим важные настройки программы

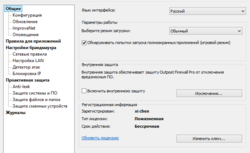

- Общее. В этой вкладке можно указать, как будет загружаться файервол и его служба. Также включить или выключить внутреннюю защиту. Защита служит от несанкционированного отключения службы

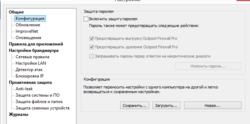

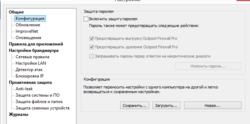

- Конфигурация. Здесь можно сохранить конфигурацию и загрузить

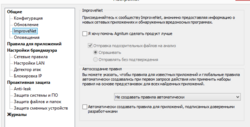

- ImproveNet. Автоматическое создание всех правил. Полезно при первой установке и при перезагрузке, чтобы собрать всю информацию про активность приложений. Но рекомендуется после выключать

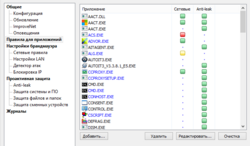

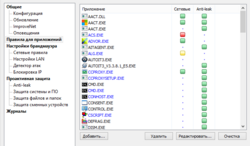

- Правила для приложений. Самая важная настройка, которая охватывает почти всю сетевую активность всей системы

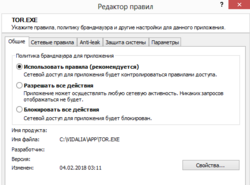

Цветовая политика тут довольно проста. Красный цвет – полный запрет, зеленый полное разрешение, желтый – согласно правилам. Если нажать на приложения можно редактировать правила для этого приложения. В вкладке «общее» как раз и настраивается цветовая политика, что показана была на предыдущем скриншоте

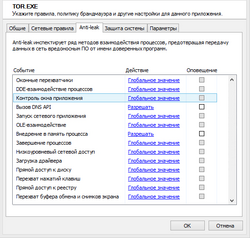

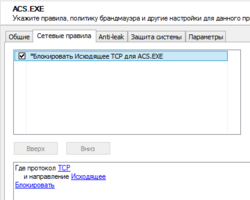

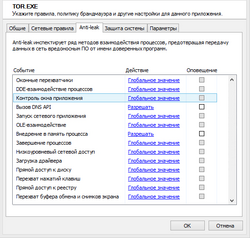

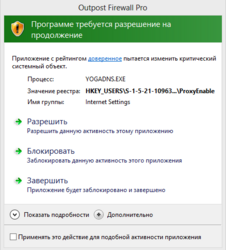

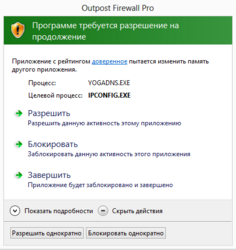

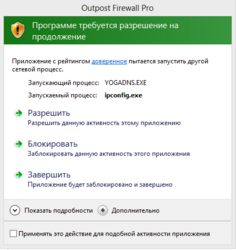

Вкладка «anti-leak» настраивает политику разрешения либо запрещения взаимодействия приложения с системой

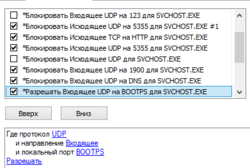

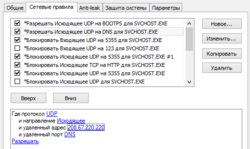

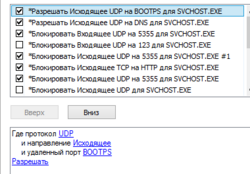

Нужно понять, каким приложениям нужен выход в интернет, а каким нет. Самое главное приложение svchost.exe. Оно выполняет несколько очень важных функций, днс запросы, время и тд. Например, возьмем opendns, чтобы на него перенаправить трафик, нужно в настройке подключения указать айпи 208.67.220.220 и создать соответствующее правило

Также при использовании vpn этот процесс использует подключение

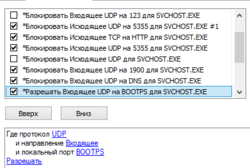

Также можно поставить галочки и указать айпишники сервера vpn. Замыкающим правилом для этого процесса должно быть обязательно

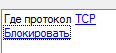

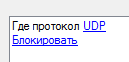

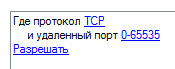

Почти для всех приложений по умолчанию ставим

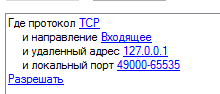

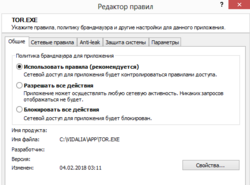

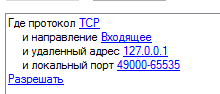

Рассмотрим более детально правила для тора. Первое правило будет принимать входящие запросы от приложений

А второе, предавать трафик тора дальше

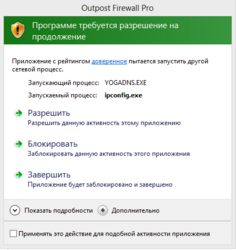

- Настройки брандмауэра. Имеет 5 положений. Самым оптимальным является режим обучения. Этот режим будет всегда предупреждать о том, что требуется делать с приложением, когда оно хочет сделать то, чего нету в правилах.

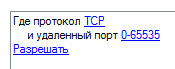

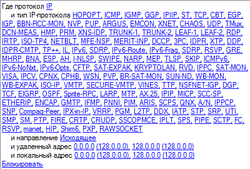

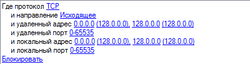

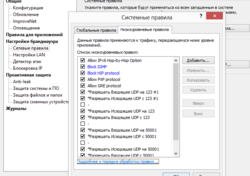

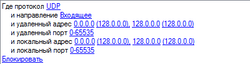

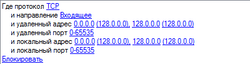

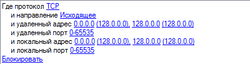

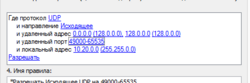

- Сетевые правила. Рассмотрим низкоуровневые правила

Суть заключается в полном запрете низкоуровневого трафика как входящего, так и исходящего

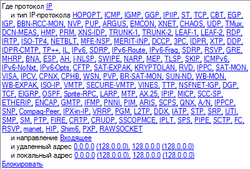

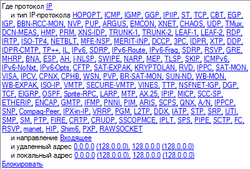

Сеть с 0.0.0.0 (128.0.0.0) до 128.0.0.0(128.0.0.0) означает любой айпи адрес v4, то есть весь интернет. Правила запрета всегда должны быть в самом низу

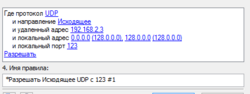

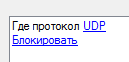

Если требуется разрешить низкоуровневый трафик, то необходимо создать правила выше чем блокирующее, например, пропуск трафика через эту машину. Здесь нужно понимать роутинг трафика, а именно то, что принимает трафик один интерфейс, а передает другой. И теперь задача сильно усложняется, ведь для каждого интерфейса требуется свое правило. Рассмотрим простой случай, где у нас один клиент и один виртуальный роутер, на котором стоит этот файервол. Клиент имеет айпи 192.168.2.3, айпи роутера 192.168.2.2 и 10.20.0.1. Например, клиенту нужно синхронизировать время, для этого он отправляет udp запрос на сервер синхронизации через порт 123. Роутер должен принять эти пакеты

Передать их на другой интерфейс и отправить дальше

Сервер обрабатывает запрос и делает ответ, нужно правило, что для принятия этих пакетов

Далее передать на другой интерфейс и отправить обратно клиенту

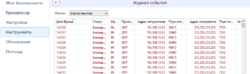

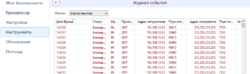

Очень сложно понять какие айпи и куда их писать. С этим легко поможет журнал, находится он в вкладке инструменты => просмотр событий

Подробное описание всех соединений зависит от настройки.

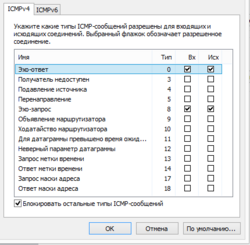

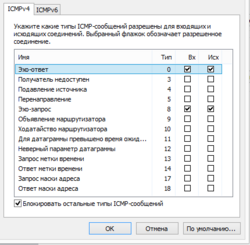

Что же касаемо icmp, то тут снимем все галочки. Если потребуется пингануть какое-то устройство, то следует оставить несколько галочек на эхо запрос и эхо ответ

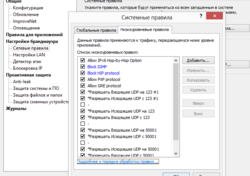

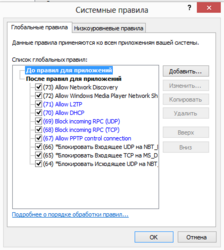

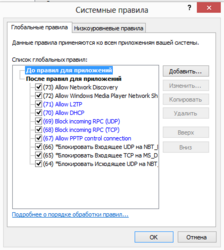

Есть еще так называемые глобальные правила, они распространяются сразу на все приложения. Служит это для экономии времени, если необходимо задать определенное правило сразу всем приложениям

Есть два варианта написания, до основных правил и после.

- Настройки LAN. Тут нужно удалить всю информацию

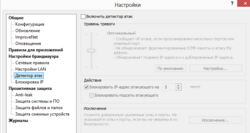

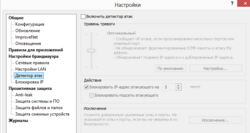

- Детектор атак. На первый взгляд очень важная функция, так и есть, но она будет часто срабатывать. Поэтому ее не стоит использовать в локальной сети

Если речь идет о роутере, который подключается к модему либо сама машина имеет внешний айпи, то там нужно выкручивать на максимум. И мониторить вкладку «Заблокированные атаки».

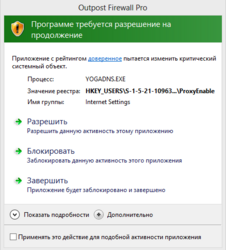

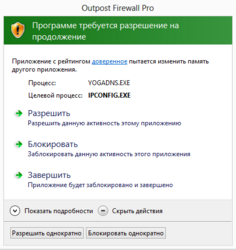

- Anti-leak. Просто замечательная опция. Суть заключается в предупреждении пользователя о действии приложения с последующем выбором разрешении либо запрета этого самого действия. Чем выше выкрутить ползунок, тем тщательней будут контролироваться все приложения

Но не стоит новичку выкрутить на максимум сразу ползунок. Это лишь приведет к ошибкам, ведь сам виндовс даже не сможет нормально загрузится. Поэтому сначала следует воспользоваться авто созданием правил и потом включать на максимум anti-leak. После нескольких перезагрузок можно выключить авто создание правил.

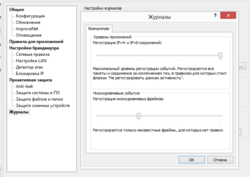

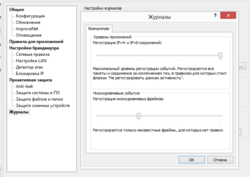

- Журнал. Неотъемлемой составляющей любого файервола являются логи

Не стоит сразу же выкрутить тут все на максимум (лучше оставить по умолчанию), это приведет к нагрузке на виртуальную машину, а именно на диск. Максимальный уровень регистрации допустим на машинах, которые имею внешний айпи адрес.

Вот собственно и вся настройка этого замечательного файервола. Есть еще версия со встроенным антивирусом так называемым «agnitum internet security». Но полагаю, что она не актуальна, ведь базы уже несколько лет как не обновляются.

Рассмотрим главное окно программы

Полагаю, в этом окне все понятно. Тут отображается весь трафик, генерируемый приложениями.

Рассмотрим важные настройки программы

- Общее. В этой вкладке можно указать, как будет загружаться файервол и его служба. Также включить или выключить внутреннюю защиту. Защита служит от несанкционированного отключения службы

- Конфигурация. Здесь можно сохранить конфигурацию и загрузить

- ImproveNet. Автоматическое создание всех правил. Полезно при первой установке и при перезагрузке, чтобы собрать всю информацию про активность приложений. Но рекомендуется после выключать

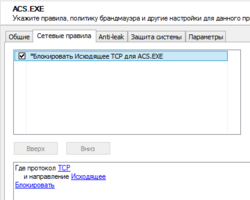

- Правила для приложений. Самая важная настройка, которая охватывает почти всю сетевую активность всей системы

Цветовая политика тут довольно проста. Красный цвет – полный запрет, зеленый полное разрешение, желтый – согласно правилам. Если нажать на приложения можно редактировать правила для этого приложения. В вкладке «общее» как раз и настраивается цветовая политика, что показана была на предыдущем скриншоте

Вкладка «anti-leak» настраивает политику разрешения либо запрещения взаимодействия приложения с системой

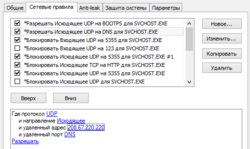

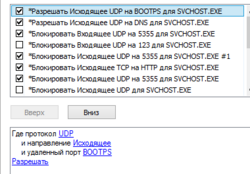

Нужно понять, каким приложениям нужен выход в интернет, а каким нет. Самое главное приложение svchost.exe. Оно выполняет несколько очень важных функций, днс запросы, время и тд. Например, возьмем opendns, чтобы на него перенаправить трафик, нужно в настройке подключения указать айпи 208.67.220.220 и создать соответствующее правило

Также при использовании vpn этот процесс использует подключение

Также можно поставить галочки и указать айпишники сервера vpn. Замыкающим правилом для этого процесса должно быть обязательно

Почти для всех приложений по умолчанию ставим

Рассмотрим более детально правила для тора. Первое правило будет принимать входящие запросы от приложений

А второе, предавать трафик тора дальше

- Настройки брандмауэра. Имеет 5 положений. Самым оптимальным является режим обучения. Этот режим будет всегда предупреждать о том, что требуется делать с приложением, когда оно хочет сделать то, чего нету в правилах.

- Сетевые правила. Рассмотрим низкоуровневые правила

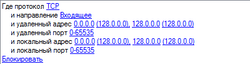

Суть заключается в полном запрете низкоуровневого трафика как входящего, так и исходящего

Сеть с 0.0.0.0 (128.0.0.0) до 128.0.0.0(128.0.0.0) означает любой айпи адрес v4, то есть весь интернет. Правила запрета всегда должны быть в самом низу

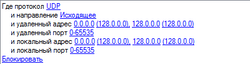

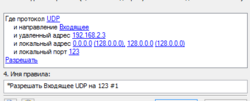

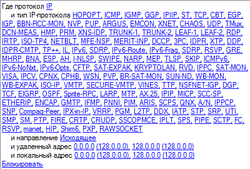

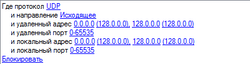

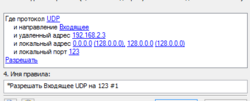

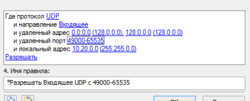

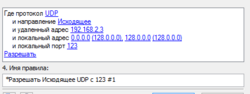

Если требуется разрешить низкоуровневый трафик, то необходимо создать правила выше чем блокирующее, например, пропуск трафика через эту машину. Здесь нужно понимать роутинг трафика, а именно то, что принимает трафик один интерфейс, а передает другой. И теперь задача сильно усложняется, ведь для каждого интерфейса требуется свое правило. Рассмотрим простой случай, где у нас один клиент и один виртуальный роутер, на котором стоит этот файервол. Клиент имеет айпи 192.168.2.3, айпи роутера 192.168.2.2 и 10.20.0.1. Например, клиенту нужно синхронизировать время, для этого он отправляет udp запрос на сервер синхронизации через порт 123. Роутер должен принять эти пакеты

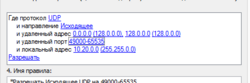

Передать их на другой интерфейс и отправить дальше

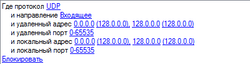

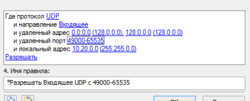

Сервер обрабатывает запрос и делает ответ, нужно правило, что для принятия этих пакетов

Далее передать на другой интерфейс и отправить обратно клиенту

Очень сложно понять какие айпи и куда их писать. С этим легко поможет журнал, находится он в вкладке инструменты => просмотр событий

Подробное описание всех соединений зависит от настройки.

Что же касаемо icmp, то тут снимем все галочки. Если потребуется пингануть какое-то устройство, то следует оставить несколько галочек на эхо запрос и эхо ответ

Есть еще так называемые глобальные правила, они распространяются сразу на все приложения. Служит это для экономии времени, если необходимо задать определенное правило сразу всем приложениям

Есть два варианта написания, до основных правил и после.

- Настройки LAN. Тут нужно удалить всю информацию

- Детектор атак. На первый взгляд очень важная функция, так и есть, но она будет часто срабатывать. Поэтому ее не стоит использовать в локальной сети

Если речь идет о роутере, который подключается к модему либо сама машина имеет внешний айпи, то там нужно выкручивать на максимум. И мониторить вкладку «Заблокированные атаки».

- Anti-leak. Просто замечательная опция. Суть заключается в предупреждении пользователя о действии приложения с последующем выбором разрешении либо запрета этого самого действия. Чем выше выкрутить ползунок, тем тщательней будут контролироваться все приложения

Но не стоит новичку выкрутить на максимум сразу ползунок. Это лишь приведет к ошибкам, ведь сам виндовс даже не сможет нормально загрузится. Поэтому сначала следует воспользоваться авто созданием правил и потом включать на максимум anti-leak. После нескольких перезагрузок можно выключить авто создание правил.

- Журнал. Неотъемлемой составляющей любого файервола являются логи

Не стоит сразу же выкрутить тут все на максимум (лучше оставить по умолчанию), это приведет к нагрузке на виртуальную машину, а именно на диск. Максимальный уровень регистрации допустим на машинах, которые имею внешний айпи адрес.

Вот собственно и вся настройка этого замечательного файервола. Есть еще версия со встроенным антивирусом так называемым «agnitum internet security». Но полагаю, что она не актуальна, ведь базы уже несколько лет как не обновляются.