Nmap достаточно мощный и гибкий инструмент для сканирования, но многие скидди даже не слышали о NSE - Nmap Scripting Engine. Он позволяет пользователям писать простые скрипты (на языке программирования Lua) для автоматизации широкого круга сетевых задач. Эти скрипты выполняются со скоростью и эффективность ожидаемой вами от Nmap. Пользователи могут использовать разнообразный и постоянно расщиряющийся набор готовых скриптов, которые поставляются вместе с Nmap( лежат в /usr/share/nmap/scripts/ ), или написать свои скрипты под свои собственные нужды. С Nmap 7.70 в комплекте идет 589 скриптов.

Скриптовый движок Nmap детально описан на https://nmap.org/book/nse.html <- English

Когда создавали эту систему, считалось, что она будет использоваться для задач исследования сети, более изощренного варианта определения версии, исследования уязвимостей и т.д.. NSE может быть исполльзован даже для обнаружения уязвимостей.

Чтобы отразить все многообразие возможностей использования скриптов и при этом упростить выбор необходимого скрипта, каждый из них содержит поле, где указано к какой категории он принадлежит. Сейчас определены следующие категории: safe, (intrusive), malware, version, discovery, vuln, auth и default. Все они описаны в https://nmap.org/book/nse-usage.html#nse-categories.

Категории, в которых находится скрипт (categories)

При написании NSE-скрипта можно указать его категорию (или несколько категорий). Это бывает полезно, когда пользователь Nmap хочет использовать не конкретный скрипт, а набор скриптов, находящихся в одной категории. Примеры некоторых категорий:

nmap --script=auth name.domen

В таком случае скрипты этой категории будут по очереди запускаться для указанного хоста.

Приведу пример простого скрипта помогающего парсить хосты с открытым TCP портом 3389(обычно это дедушка).

local shortport = require "shortport"

categories = {"default", "discovery"}

description = [[

закинуть в папку /usr/share/nmap/scripts и вставить свой адрес

фильтрует вывод nmap

]]

license = "Same as Nmap--See http://nmap.org/book/man-legal.html"

portrule = function(host, port)

local auth_port = { number=3389, protocol="tcp" }

local identd = nmap.get_port_state(host, auth_port) return identd ~= nil and identd.state == "open" and port.protocol == "tcp" and port.state == "open"

end

action = function(host, port) file = io.open ("/home/linux/Desktop/3389.txt","a+") file:write (host.ip.."\n") file:flush() file:close()

end

В строке "/home/linux/Desktop/3389.txt" нужно указать свой адрес и имя файла.

Для работы этот скрипт надо сохранить например как ded.nse в папке /usr/share/nmap/scripts/

и запустить nmap с ключом --script ded.nse . Пример:

nmap 192.168.1.0/24 --script ded.nse

nmap 192.168.1.0-200 --script ded.nse

nmap 192.168.1.* --script ded.nse

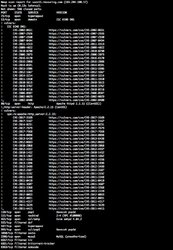

Ещё один интересный скрипт Vulners — скрипт использующий известную службу для предоставления информации об уязвимостях

Пример запуска:

nmap -sV --script vulners name.domen

И вот результат:

Скачать скрипт можно с GitHub'а:

https://github.com/vulnersCom/nmap-vulners.git

По факту многие скрипты уже устарели, но их можно переписывать под современные эксплоиты/уязвимости либо другие свои нужды. Ну а всем спасибо за внимание,пока

Скриптовый движок Nmap детально описан на https://nmap.org/book/nse.html <- English

Когда создавали эту систему, считалось, что она будет использоваться для задач исследования сети, более изощренного варианта определения версии, исследования уязвимостей и т.д.. NSE может быть исполльзован даже для обнаружения уязвимостей.

Чтобы отразить все многообразие возможностей использования скриптов и при этом упростить выбор необходимого скрипта, каждый из них содержит поле, где указано к какой категории он принадлежит. Сейчас определены следующие категории: safe, (intrusive), malware, version, discovery, vuln, auth и default. Все они описаны в https://nmap.org/book/nse-usage.html#nse-categories.

Категории, в которых находится скрипт (categories)

При написании NSE-скрипта можно указать его категорию (или несколько категорий). Это бывает полезно, когда пользователь Nmap хочет использовать не конкретный скрипт, а набор скриптов, находящихся в одной категории. Примеры некоторых категорий:

- auth — категория, в которой скрипты определяют аутентификационные данные целевого хоста;

- brute — категория, скрипты которой помогают определить логины и пароли для различных сервисов;

- default — категория, которая содержит основные скрипты. Есть некоторые критерии, определяющие принадлежность скрипта к данной категории: скорость сканирования, полезность, надежность, конфиденциальность, наглядный вывод;

- malware — категория, помогающая определять вредоносные программы.

nmap --script=auth name.domen

В таком случае скрипты этой категории будут по очереди запускаться для указанного хоста.

Приведу пример простого скрипта помогающего парсить хосты с открытым TCP портом 3389(обычно это дедушка).

local shortport = require "shortport"

categories = {"default", "discovery"}

description = [[

закинуть в папку /usr/share/nmap/scripts и вставить свой адрес

фильтрует вывод nmap

]]

license = "Same as Nmap--See http://nmap.org/book/man-legal.html"

portrule = function(host, port)

local auth_port = { number=3389, protocol="tcp" }

local identd = nmap.get_port_state(host, auth_port) return identd ~= nil and identd.state == "open" and port.protocol == "tcp" and port.state == "open"

end

action = function(host, port) file = io.open ("/home/linux/Desktop/3389.txt","a+") file:write (host.ip.."\n") file:flush() file:close()

end

В строке "/home/linux/Desktop/3389.txt" нужно указать свой адрес и имя файла.

Для работы этот скрипт надо сохранить например как ded.nse в папке /usr/share/nmap/scripts/

и запустить nmap с ключом --script ded.nse . Пример:

nmap 192.168.1.0/24 --script ded.nse

nmap 192.168.1.0-200 --script ded.nse

nmap 192.168.1.* --script ded.nse

Ещё один интересный скрипт Vulners — скрипт использующий известную службу для предоставления информации об уязвимостях

Пример запуска:

nmap -sV --script vulners name.domen

И вот результат:

Скачать скрипт можно с GitHub'а:

https://github.com/vulnersCom/nmap-vulners.git

По факту многие скрипты уже устарели, но их можно переписывать под современные эксплоиты/уязвимости либо другие свои нужды. Ну а всем спасибо за внимание,пока