Много веков назад монах Шварц Бертольд изобрел «порошочек для забавы», который стал порохом — причиной глобальных войн. Так и инструменты социальной инженерии: они настолько мощные, что используются даже в крупнейших аферах киберпреступников.

В этой статье рассмотрим реальные примеры атак психологическими методами.

Кейс первый. Не в службу, а в дружбу

В 2007 году одна из самых дорогих систем безопасности в мире была взломана. Без насилия, без оружия, без электронных устройств. Человек забрал из бельгийского банка ABN AMRO алмазов на 28 миллионов $ своим обаянием.

Мошенник Карлос Гектор Фломенбаум, человек с аргентинским паспортом, украденным в Израиле, завоевал доверие сотрудников банка ещё за год до инцидента. Выдавал себя за бизнесмена, дарил шоколадки. Однажды сотрудники предоставили ему доступ к секретному хранилищу драгоценных камней, оценённых в 120 000 каратов. Позже это дело признали одним из самых громких грабежей.

Зачастую, как в примере выше, социальному инженеру даже не требуется завоёвывать доверие «жертв» и управлять ими. Достаточно грамотно использовать информацию, которая у всех на виду: почта на рабочем столе, оповещения на экране телефона или мусор. Социальный инженер может получить данные, не оказывая давления на людей.

Кейс второй. Просто попроси

В 2015 году у компании The Ubiquiti Networks украли 40 миллионов $. Никто не взламывал операционные системы. Никто не крал данные. Правила безопасности нарушили сами сотрудники.

Мошенники прислали электронное письмо от имени топ-менеджера компании. Они просто попросили, чтобы финансисты перевели большую сумму денег на указанный банковский счёт.

Психологи проводили эксперимент (подробнее в книге Роберта Чалдини «Психология влияния», 2009). От лица главного врача они звонили медсестрам, отдавая распоряжение ввести смертельную дозу вещества пациенту. Конечно, медсестры знали, что они делают, но в 95% случаев выполняли команду (на входе в палату её останавливали авторы исследования). При этом личность врача они никак не пытались подтвердить. Почему медсестры делали это? Послушание авторитету. То же случилось в истории The Ubiquiti.

Кейс третий. Фраза, которая потрясла Уолл-стрит

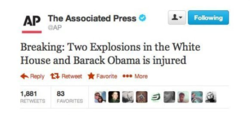

В апреле 2013 года в профиле Twitter информационного агентства The Associated Press появился поддельный твит, который сильно ударил по мировой экономике.

Перевод: «Срочно: Два взрыва в Белом Доме, Барак Обама ранен»

На этих новостях обвалились биржевые индексы. Ситуация восстановилась, когда Белый дом опроверг сообщение.

Ответственность за взлом аккаунта взяла на себя Сирийская Электронная армия. Сообщалось также, что до этого хакеры от имени одного из сотрудников AP рассылали «коллегам» письмо с просьбой перейти по очень важной ссылке. Там у пользователя просили авторизоваться, введя логин и пароль. Так злоумышленники хотели получить данные личных аккаунтов сотрудников редакции.

Данная ситуация показывает уязвимость перед подобными кибератаками. Сегодня это The Associated Press, а завтра может быть любая другая компания, от лица которой могут разослать вирусные сообщения, порочащие репутацию.

Преступники разрабатывают новые схемы, — представляются налоговыми инспекторами и вымогают деньги для «погашения долга», или представляются сотрудниками банка и требуют пин-коды.

Важно создать различные варианты политики безопасности, обучить пользователей, определить правила пользования девайсами внутри компании. А также создать систему оповещения о возможности угрозы, назначить ответственных за техподдержку и организовать двойную проверку.

© copyright

В этой статье рассмотрим реальные примеры атак психологическими методами.

Кейс первый. Не в службу, а в дружбу

В 2007 году одна из самых дорогих систем безопасности в мире была взломана. Без насилия, без оружия, без электронных устройств. Человек забрал из бельгийского банка ABN AMRO алмазов на 28 миллионов $ своим обаянием.

Мошенник Карлос Гектор Фломенбаум, человек с аргентинским паспортом, украденным в Израиле, завоевал доверие сотрудников банка ещё за год до инцидента. Выдавал себя за бизнесмена, дарил шоколадки. Однажды сотрудники предоставили ему доступ к секретному хранилищу драгоценных камней, оценённых в 120 000 каратов. Позже это дело признали одним из самых громких грабежей.

Мораль истории: неважно, какой вид технологии используется и насколько он дорог — пока есть человеческий фактор, система уязвима.

Зачастую, как в примере выше, социальному инженеру даже не требуется завоёвывать доверие «жертв» и управлять ими. Достаточно грамотно использовать информацию, которая у всех на виду: почта на рабочем столе, оповещения на экране телефона или мусор. Социальный инженер может получить данные, не оказывая давления на людей.

Кейс второй. Просто попроси

В 2015 году у компании The Ubiquiti Networks украли 40 миллионов $. Никто не взламывал операционные системы. Никто не крал данные. Правила безопасности нарушили сами сотрудники.

Мошенники прислали электронное письмо от имени топ-менеджера компании. Они просто попросили, чтобы финансисты перевели большую сумму денег на указанный банковский счёт.

Этот метод социальной инженерии играет на слабостях человека. Например, стремлении услужить начальству.

Психологи проводили эксперимент (подробнее в книге Роберта Чалдини «Психология влияния», 2009). От лица главного врача они звонили медсестрам, отдавая распоряжение ввести смертельную дозу вещества пациенту. Конечно, медсестры знали, что они делают, но в 95% случаев выполняли команду (на входе в палату её останавливали авторы исследования). При этом личность врача они никак не пытались подтвердить. Почему медсестры делали это? Послушание авторитету. То же случилось в истории The Ubiquiti.

Кейс третий. Фраза, которая потрясла Уолл-стрит

В апреле 2013 года в профиле Twitter информационного агентства The Associated Press появился поддельный твит, который сильно ударил по мировой экономике.

Перевод: «Срочно: Два взрыва в Белом Доме, Барак Обама ранен»

На этих новостях обвалились биржевые индексы. Ситуация восстановилась, когда Белый дом опроверг сообщение.

Ответственность за взлом аккаунта взяла на себя Сирийская Электронная армия. Сообщалось также, что до этого хакеры от имени одного из сотрудников AP рассылали «коллегам» письмо с просьбой перейти по очень важной ссылке. Там у пользователя просили авторизоваться, введя логин и пароль. Так злоумышленники хотели получить данные личных аккаунтов сотрудников редакции.

Данная ситуация показывает уязвимость перед подобными кибератаками. Сегодня это The Associated Press, а завтра может быть любая другая компания, от лица которой могут разослать вирусные сообщения, порочащие репутацию.

Преступники разрабатывают новые схемы, — представляются налоговыми инспекторами и вымогают деньги для «погашения долга», или представляются сотрудниками банка и требуют пин-коды.

Никакие обычные средства защиты (антивирусы, файрволлы) не помогут спасти от таких атак.

Важно создать различные варианты политики безопасности, обучить пользователей, определить правила пользования девайсами внутри компании. А также создать систему оповещения о возможности угрозы, назначить ответственных за техподдержку и организовать двойную проверку.

© copyright