Все изложенное ниже, может уже где-то встречалось Вами, но тем не менее, писал то, что использовал и настраивал сам

Пожалуй, начнем. Нам понадобится флешка, желательно побольше размером. 32 ГБ хватит вполне. Советую посмотреть на скорость записи, все таки это наш будущий носитель.

На флешке у нас расположится ОС, это дает относительную безопасность, в случае прихода хмурых дяденек, всегда успеете выкинуть, проклотить, а то и вовсе съесть.

Для начала скачаем дистрибутив. Пусть будет Kali, я выбрал kali-linux-mate-2019.3-amd64, достаточно легкое окружение, можете также выбрать XFCE4, можете скачать Gnome или кеды.

После следует записать образ на флешку, пользователи Windows могут воспользоваться Rufus, для линуксойдов проверенный dd и есть занятная программа Etcher.

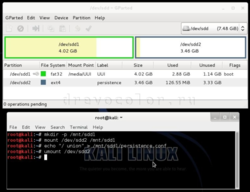

Записав образ потребуется разметить незанятое пространство на флешке.

После загружаемся и выбираем режим загрузки persistence в GRUB

Дальше небольшие тонкости. Могут быть проблемы с драйверами, для сетевой карты или видеокарты понадобятся драйвера, конкретно для AMD потребуется amd-gpu-pro. Драйвера для карт можно найти на github.

Перед их установкой следует выполнить:

Bash:

apt-get install linux-headers-$(uname -r) git dkms build-essential make gcc