Продолжаем, ух как тут было много фото, ну гемор же мне все сюда выкладывать)

Всем привет! Уже 13:00, так что пора начинать)

Умение красиво и правильно говорить, очень важный скилл, но что если человек не хочет с нами идти на контакт никаким образом?

Подавляющее большинство людей на планете имеет доступ к интернету, а значит мы можем использовать его в своих целях. Мы можем легко выдать себя тем, кем мы хотим выглядить в глазах жертвы.

Наша тема на ближайшие пару часиков - фишинг

Как часто мы получали сообщения о том что мы "победили" в очередной национальной лотерее

Сколько уже богатых очень дальних родственников, которые "отдают" всё наследство вам

Это очень старые, однако действенные способы фишинга.

Люди, как известно, по своей природе крайне доверчивые существа. И мы этим пользуемся для себя

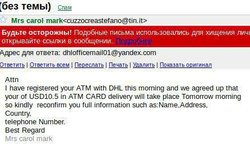

Рассмотрим фишинг по email. Мне недавно прилетело 2 письма и попало в спам. Взгляните на них.

С первого взгляда, можно определить, что это спам.

- Отсутствие html-форматирования (условия рынка таковы, что даже отсталая компания старается украсить своё письмо, если оно пишется клиенту)

- Просьба указать личные данные ( в первом письме: имя, адрес, телефон; во втором просят еще скан паспорта)

Очень смешно, что "фирма" отправляет банкоматы не понятно кому, раз просит в письме все личные данные

На фишинг также указывают разные email, один для спама, другой для лохов, которые повелись. логика ясна, если первый адрес быстро забанят за спам, то второй проживёт дольше в любом случае. Однако настоящие фирмы если и спользуют разные email, то все они на одном домене.

Где ещё используют фишинг ?

Для взлома аккаунтов, распространение вирусов

Для этого создают специальную страницу, которая очень похожа на настоящую, где пользователь или скачает программу (в случае вируса), или введёт логин и пароль от аккаунта.

Сейчас у меня стоит parrotsec, специально разработанный дистрибутив для проведения атак.

и в нём море софта, где так же есть программы для СИ

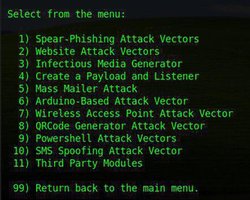

например SET

Social-Engineer Toolkit

Пожалуй самая мощная и разносторонняя программа

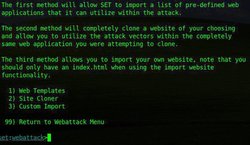

после запуска через меню или введя в терминале setoolkit мы видим подобное меню

нас интересует пункт 1, ведь перед спам-рассылкой нам надо подготовить площадку, куда будут уходить пароли от акков

вектор атаки в нашем случае будет связан с сайтом, поэтому выбираем 2

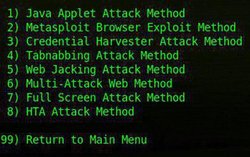

И снова меню выбора. SET хорош тем, что имеет подсказки для выбора

исходя из описания комманд, которое идёт перед пунктами меню, нам нужно выбрать 3 пункт, что бы собрать личные данные

SET предлагает использовать его шаблоны, скопировать сайт, и использовать свой сайт

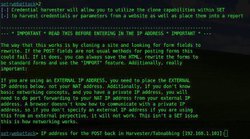

Выбираем Site Cloner, и нас просят ввести ip куда буду приходить данные, внешний - если работаете в интернете или локальный - для тестов например

и вводим сайт для копирования, нпример фейсбук. Всё остальное SET сделает самостоятельно.

заходим на наш ip адрес (192.168.1.101 в моём случае) и видим как открывается...

фейсбук, жертва вводит логин и пароль и её отправляют на реальный фейсбук

а тем временем в консоли появляется инфа про подключившегося человека, а так же данные, которые он ввёл

нажимаем ctrl+c как нас и просят, если мы заканчиваем нашу атаку, и получаем вывод html и xml файл

1.html*

вот эта сессию которую вы видели на скриншотах, там два пользователя (SE_Education и еще один), можете попробовать его найти)

Напоминаю, что если вы повторяете все эти действия в реальных боевых условиях, то вам необходимо использовать средства для анонимности, о них вам расскажет другой спикер.

Итак, мы теперь можем поднимать сайт на локальном, но если мы взломаем кого-то таким образом, то нас могут легко вычислить, да и не всегда наш пк включен круглосуточно. Значит нужно залить наш фишинг на хостинг.

повторяем все наши шаги в SET, если мы закрывали консоль и заходим на наш ip

выбираем это пункт

и находим эту строку

делаем её такой и сохраняем страницу, обычным Ctrl+S

выбираем любой хостинг, который нам больше всех нравится, я возьму в качестве примера бесплатный хостинг 000webhost.com так как там есть поддержка php

кстати, все скрины можно сказать real-time, потому что я всё делаю прямо сейчас, а значит на момент написания всего этого - актуальность и работоспособность 100%

сайт отлично шлёт подтверждение на времменые почты, так что не ленитесь их использовать, потому что для управления сайтом надо подтверждать почту

зайдя в панель управления тыкаем по такой вот кнопке

и загружаем скачаный и немного переделаный сайт в папку public_html

вместе со всеми папками, конечно

после того как всё загрузили, осталось добавить скрипт обработчик, который бы сохранял чужие логины и пароли

для этого заходим снова на сайт (уже загруженый) и в поле ввода логина выбираем inspect elenment

видим name="email"

запоминаем это, чуть позже я объясню зачем

и повторяем те же действия с полем для пароля

здесь имя поля называется pass

вносим эти значения в наш скрипт

action.php*

$Login = $_POST['email'];

$Passwd = $_POST['pass'];

скрипт универсальный, достаточно найти имя поля в html коде и поменять им значение в одинарных кавычках

а так же в 7 строке меняем ссылку, на нужную нам - жто редирект, который происходит после ввода логина пароля.

загружаем его на сервер и вуа-ля! наш фейк готов и работает

однако затащить человека на непонятный сайт, где его просят ввести свои данные сложно, поэтому придётся немного потратить денег на покупку домена, где мы выберем тот, который будет максимально похожим на оригинал, в нашем случае facebook.com

есть очень интересный софт, называется catphish

собственно вот его установка

git clone https://github.com/ring0lab/catphish.git

cd catphish

bundle install

пользоваться им очень легко

ruby catphish.rb -D сайт generate -A

для facebook нашлось много вариантов

мы можем зарегистрировать домен с любым из этих имён, пользователь быстрее поведётся на что-то подобное чем sitename.000webhost.com

И к большинству хостингов можно подвязать любой свободный домен.

Теперь мы можем спамить по всем фронтам и переодически проверять database.txt, которая лежит в корне сайта

Я не буду подробно разбирать спам по соц.сетям, а рассмотрю только по email.

А пока что небольшой перерыв на 5 минут

Давайте теперь немного поработаем со спамом

в SET есть функция для отправки сообщений, однако у меня она не заработала и я решил воспользоваться другим софтом, gophish называется

Вы можете вместе со мной устанавливать необходимые приложения, однако тестирование проводите на своих email

скачиваете нужный вариант, распаковываете и запускаете

https://github.com/gophish/gophish/releases

в терминале перехожу в распакованую папку

cd gophish

и запуская через sudo, так как gophish поднимает 80 порт, а его можно поднять только суперпользователю

sudo ./gophish

в windows вероятно нужно запускать от имени администратора

Забыл сказать, что после установки у меня gophish не запускался и я поправил немного config.json, если у вас будет какая-то проблема попробуйте мой конфиг

сonfig.jsos*

В консоли мы видим ip и порт для подключения к админке, заходим в нее прочто через браузер

логин: admin

пароль: gophish

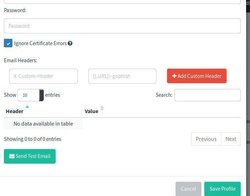

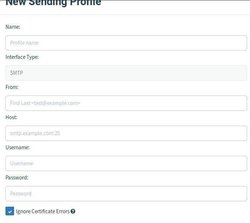

после того как мы вошли в админ-панель выбираем Sending Profiles

и тыкаем на кнопку new profile

первым делом, нас радует поле From: где мы можем написать любой адрес ?

Name: Здесь название профиля (любое)

From: Ну вы уже поняли )

Host: адрес и портSMTP-сервера

Username и Password , соответствено логин и пароль пользователя на сервере

Email Headers: Заголовки письма

в заголовках можно писать от кого и кому письмо, тему, откуда отправлено

и кнопка Send Test Email для проверки как всё работает

возникает пока только один вопрос, где взять SMTP

я пробовал поднять на своём пк - не вышло,

арендовать - затратно, плюс некоторые сайты требуют карту и доки

Конечно есть открытые типа gmail, yandex и т.д., но там нельзя подменять отправителя

выход обнаружился случайно

многие сайты darknet тематики часто выбрасывают раздачи забугор почт, и там есть ноунеймовские французские и немецкие почты, их мы и будем использовать. Они позволяют слать письма от любого отправителя и имеют некоторый уровень доверия у крупных почтовиков

а так же в телеге есть бот, который раздаёт аккаунты, не знаю бывают ли там вообще акки от других сервисов, но подобные почты там пока что есть

https://t.me/account_god_bot?start=676317050 - реферальная ссылка

https://t.me/account_god_bot

оттуда я беру сейчас акки, бываю иногда невалид, но зато валид не очень быстро мрёт

http://settings.email/orange.fr-email-settings.html

А этим сайтом я смотрю где находится smtp-сервер нужного почтовика

Иногда, если не находится smtp, тогда nmap-ом сканирую домен и ищу открытый smtp порт

smtp.orange.fr:465

[email protected]:armic11

попробуйте отправить с помощью gophish из этой почты

После того как мы закончили с настройкой отправителя, переходим на Landing pages

Здесь можно добавить фишинг страницу, нам это не нужно, у нас уже есть

Email. Templates

Здесь, мы добавляем тему письма и текст. Текст хоть plain, хоть в html формате

особенно нас интересует import email

мы можем запросить реальное письмо и на основе его сделать фишинговое

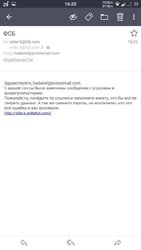

Однако мы попробуем что-то попроще, но не менее убедительное.

Здравствуйте, {{.Email}}.

С вашей почты были замечены сообщения с угрозами и вымагательствами.

Пожалуйста, пройдите по ссылке и заполните анкету, что бы могли сверить данные. А так же смените пароль, не исключено, что это всё ошибка и вас взломали.

http://site.s.anketoi.com/

Сохраняем и переходим дальше

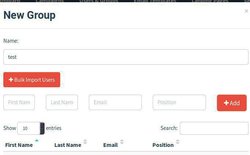

Users & Groups

мы создаём список пользователей для рассылки. Можем хоть по одному, а можем всей кучей

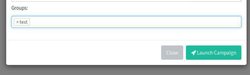

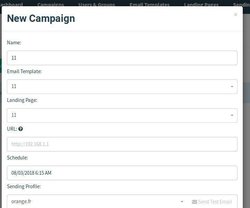

и переходим в пункт Campaigns

Там вводим имя для кампании, текст для рассылки, у меня была, уже созданная страница с фишингом, я её взял, но это не имеет смысла, я ссылку не оставлял в письме на неё.

в url вводим свой ip адрес, чтобы отслеживать сколько людей открыло и перешло по ссылке (опционально).

дальше идут дата и время когда отправлять надо

выбираем профиль для отправки и группу получателей

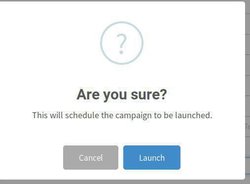

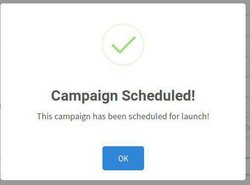

Нажимаем Launch Campaign, и подтверждаем кнопкой Launch

Кампания пошла в расписание, и так как мы указали теперешнее время и дату, то она отправилась

сейчас скрины дам

Вы можете заметить что в тексте, всё одинаково, кроме обращения. Это очевидный плюс gophish функция {{.Email}} позволяет вставлять в текст почту получателя, что делает наше письмо более реалистичным

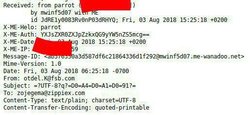

вот только одна проблема если мы откроем исходники письма то увидим что gophish нас сдал потрохами

Моя цель избавиться от этого

Помните, про заголовки письма ? Это они!

Несмотря на подмену заголовка через gophish письмо все равно нас палит

Значит нужно скрывать свой ip. Но это уже не моя тема, а другого спикера

А на сегодня я всё, завтра расскажу как получить доступ к компу благодаря фишингу.

Очень много технической инфы, получилось даже больше чем мы планировали)

Но реалии таковы, что всё человеческое общение всё больше уходит в онлайн, а следовательно и СИ.

Материалы из темы