Пароль – это важный элемент безопасности любой системы. Рассмотрим обычный компьютер и пользователя, заботящегося о своей безопасности на высоком уровне. Найдем уязвимые места, например, к моим некоторым виртуальным машинам можно получить доступ из вне. Чтобы посторонний человек случайно или намерено не смог зайти на машину существует пароль (и файервол конечно). Для создания пароля можно воспользоваться легко запоминающейся фразой либо цифрой (часто день рождения). От этого нужно отдалятся. Пароль должен быть нейтрален, и его нельзя было подобрать, зная человека в реальной жизни. Этому могут поспособствовать генераторы паролей. Их просто тьма, как онлайн, так и офлайн. Тогда подойдем к другому вопросу – а где их хранить? Обычный пользователь не задумывается о хранении и очень часто хранит их в текстовом документе прямо на рабочем столе. Да, это удобно, они всегда под рукой, а в случаи заражения трояном – джек-пот для злоумышленника.

Есть несколько методов хранения.

- аналоговый, позволяет безопасно хранить пароли. Особенностью является ввод каждый раз пароля с тетрадки. Метод безопасен, когда пользователь один на один с тетрадкой.

- хранение в голове, наверное, считается самым безопасным. Только вот, редкое использование неких паролей привод к их забыванию.

- цифровой, наиболее распространен, который и будет рассмотрен.

Нужно создать хранилище, которое будет защищено в случаи проникновения, и при этом легко доступно самому пользователю. Нам потребуется виртуальная машина на другом хосте. На ней устанавливаем операционную систему. Затем используем один из многих менеджеров паролей. Например, Keepass отлично подойдет

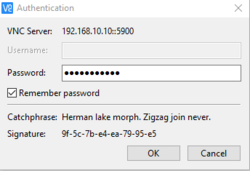

Виртуальная машина не должна иметь связи с хостом, так же устанавливаем файервол (рекомендую agnitum). Блокируем любой входящий и исходящий трафик кроме удалённого доступа (например, vnc). Детальная настройка файервола рассказана в статье Анонимность и Безопасность в Сети ч2 – Роутер (шлюз). На доступ по vnc также требуется пароль, который можно сохранить (если есть опасность получения физического доступа посторонних, лучше не сохранят)

Теперь заходим на машину и открываем менеджер паролей, заполняем пароли. Создаем мастер пароль для Keepass. Как это работает? Заходим по vnc, затем в keepass. Находим соответствующий пароль и копируем в буфер обмена. Вводим пароль на сайте и закрываем vnc сессию.

Рассмотрим ситуацию, если кто-то получил физический доступ к реальной машине. Ему потребуется ваша помощь в нахождении информации. Что же касаемо виртуальной машины – некто не сможет получить к ней удалённый доступ незамеченным.

Как насчет заражения трояном реальной машины? Это вполне реально, и при передаче пароля буфером обмена он будет благополучно украден. Дабы избежать этого, полностью изолируем рабочую машину от доступа в интернет, можно это сделать с помощью файервола, либо через перенос интернет трафика в виртуализацию (браузер, мессенджер и тд.). Настройки файервола довольно просты, запрещаем все, кроме необходимого (например, firefox). Как настроить виртуализацию рассказано в статье Развертывание “анонимной цепочки” любой сложности на Hyper-V

Есть несколько методов хранения.

- аналоговый, позволяет безопасно хранить пароли. Особенностью является ввод каждый раз пароля с тетрадки. Метод безопасен, когда пользователь один на один с тетрадкой.

- хранение в голове, наверное, считается самым безопасным. Только вот, редкое использование неких паролей привод к их забыванию.

- цифровой, наиболее распространен, который и будет рассмотрен.

Нужно создать хранилище, которое будет защищено в случаи проникновения, и при этом легко доступно самому пользователю. Нам потребуется виртуальная машина на другом хосте. На ней устанавливаем операционную систему. Затем используем один из многих менеджеров паролей. Например, Keepass отлично подойдет

Виртуальная машина не должна иметь связи с хостом, так же устанавливаем файервол (рекомендую agnitum). Блокируем любой входящий и исходящий трафик кроме удалённого доступа (например, vnc). Детальная настройка файервола рассказана в статье Анонимность и Безопасность в Сети ч2 – Роутер (шлюз). На доступ по vnc также требуется пароль, который можно сохранить (если есть опасность получения физического доступа посторонних, лучше не сохранят)

Теперь заходим на машину и открываем менеджер паролей, заполняем пароли. Создаем мастер пароль для Keepass. Как это работает? Заходим по vnc, затем в keepass. Находим соответствующий пароль и копируем в буфер обмена. Вводим пароль на сайте и закрываем vnc сессию.

Рассмотрим ситуацию, если кто-то получил физический доступ к реальной машине. Ему потребуется ваша помощь в нахождении информации. Что же касаемо виртуальной машины – некто не сможет получить к ней удалённый доступ незамеченным.

Как насчет заражения трояном реальной машины? Это вполне реально, и при передаче пароля буфером обмена он будет благополучно украден. Дабы избежать этого, полностью изолируем рабочую машину от доступа в интернет, можно это сделать с помощью файервола, либо через перенос интернет трафика в виртуализацию (браузер, мессенджер и тд.). Настройки файервола довольно просты, запрещаем все, кроме необходимого (например, firefox). Как настроить виртуализацию рассказано в статье Развертывание “анонимной цепочки” любой сложности на Hyper-V