Все знают и помнят TrueCrypt, который был закрыт в 2014 году. И эстафету принял(а) VeraCrypt. Программа служит для создания криптоконтейнера и выполнения надежного шифрования данных «на лету». Создание простого тома не составит труда, достаточно следовать советам мастера. Гораздо интереснее рассмотреть создание скрытого содержимого.

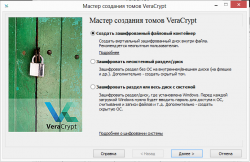

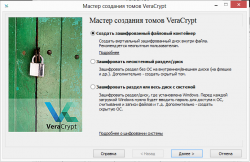

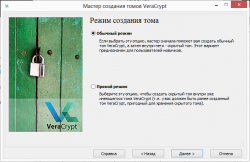

Приступим к созданию скрытого тома. После нажатия кнопки «создать том» сражу же идет выбор последующего действия; выберем первый пункт

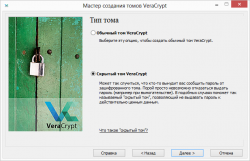

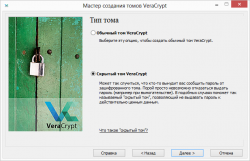

Так как обычный контейнер мало чем интересен (есть файл и есть пароль). В качестве теста создадим скрытый, так называемый «с двойным дном»

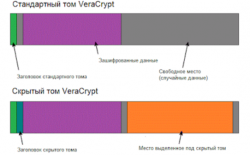

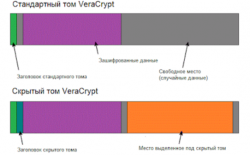

То есть, теперь будут два пароля, первый пароль монтирует внешний том, а второй пароль монтирует скрытый том внутри внешнего тома. Скрытый том создается в свободном месте в зашифрованого внешнего тома. Если у нас внешний том 10ГБ, то скрытый том не может быть больше 10ГБ

Даже если внешний том смонтирован, невозможно доказать, что он содержит в себе еще один скрытый том, так как свободное место в любом внешнем томе VeraCrypt заполняет случайными данными. Если мы ранее создавали обычный том, то внутри можно создать скрытый том, выбрав второй пункт

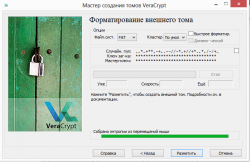

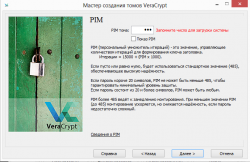

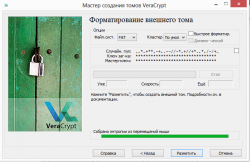

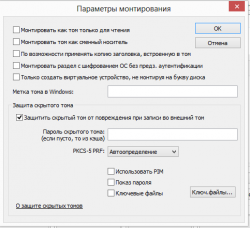

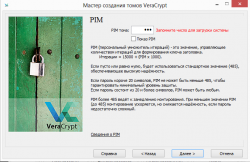

Выбираем путь, алгоритм шифрования, размер. Дополнительно к паролю можно указывать ключевые файлы и PIM. Пункт «Использовать PIM» позволяет задать «Персональный умножитель итераций», влияющий на надежность шифрования прямо и косвенно (при указании PIM, его потребуется вводить в дополнение к паролю тома, т.е. взлом перебором усложняется). В следующем окне нужно около 30ти секунд перемещать мышкой в окне программы для набора случайных данных

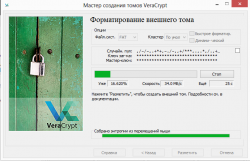

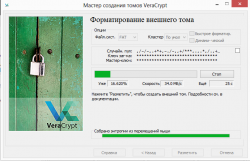

Собственно, и создаем внешний том. Теперь займемся созданием скрытого. Процесс создания однотипен, поэтому не будет вдаваться в детали. Единственно, не стоит забывать, пароль от внешнего и скрытого томов должны отличатся

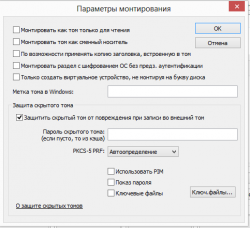

Итак, том создался и успешно примонтирован. Теперь можно заполнить том необходимой информацией. Не стоит забывать про скрытый том, когда заполняете внешний. Ведь файлы могут повредить или полностью уничтожить скрытый том. К счастью, разработчики подумали об этом

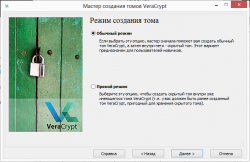

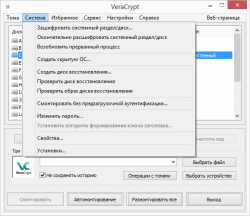

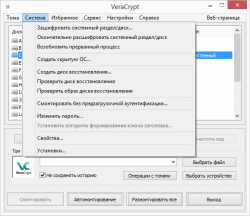

Теперь рассмотрим метод шифрования всей системы. Как и для создания шифрованного тома, здесь доступны два «режима»: обычный и скрытый. Поговорим про обычный и в меню система выберем первый пункт

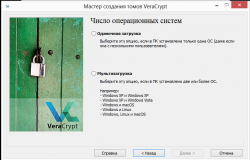

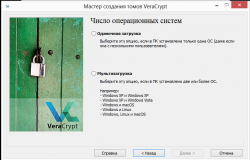

Далее столкнемся с выбором одиночной загрузки или мультизагрузки. Так как для теста взята виртуальная машина с одной операционной системой, выберем одиночную загрузку

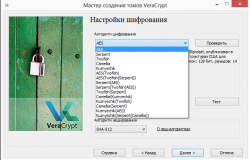

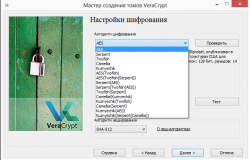

Можем использовать следующие алгоритмы шифрования: AES, Serpent, Twofish, Camellia, Кузнечик, а также комбинации этих алгоритмов

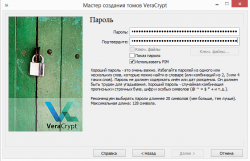

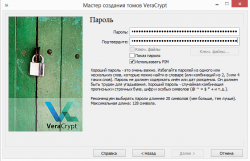

Пароль должен быть сложным и не иметь ассоциаций с пользователем и его окружением. Максимальная длина пароля 128 символов

Вводим PIM и запомним его

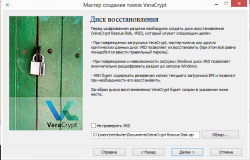

Важно сохранить резервную копию загрузчика VeraCrypt

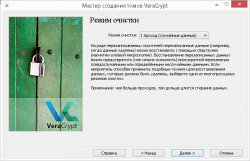

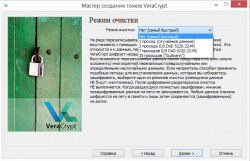

Данные которые сейчас присутствуют на разделе необходимо «занулить», что бы их нельзя было восстановить

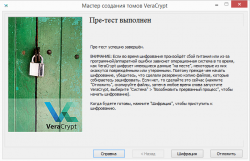

Теперь программа предложит на перезагрузится и попробовать вести пароль и PIM для тестирования

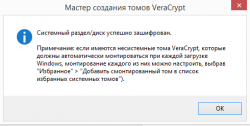

Если все удалось, то операционная система загрузится, и мы увидим следующее окно

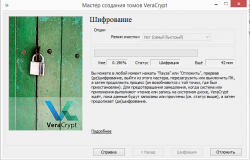

Шифрование целой ОС занимает много времени, подождем

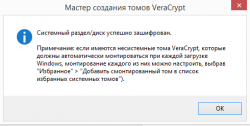

Теперь, каждый раз при загрузке компьютера или виртуальной машину придется вводить пароль и PIM

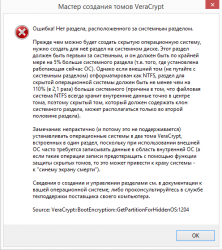

Теперь наша операционная система надежно защищена. Однако, возможны неприятные обстоятельства, которые вынуждают вас дать пароль на расшифровку. Что бы защитится от подобных ситуаций создадим скрытую операционную систему. Как и для скрытого тома так и для скрытой системы работает правило правдоподобного отрицания, ведь скрытая ОС устанавливается именно на скрытый том.

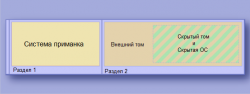

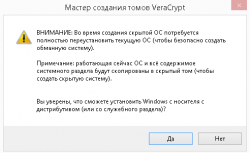

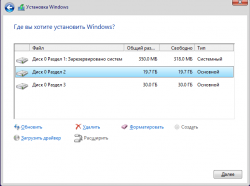

Рассмотрим процесс создания скрытой ОС. Пропустим некоторые шаги, которые уже были разобраны в алгоритме «обычное шифрование ОС». Сначала мастер проверит что в вашей системе есть подходящий раздел жесткого диска (раздел 2) для размещения скрытой ОС

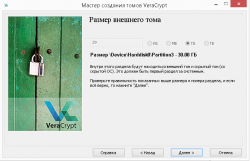

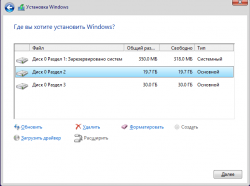

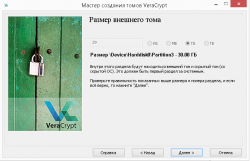

Требуется создать раздел, который будет больше чем нынешний системный раздел. Создадим его (том Е)

Следуем указанием мастера и очень внимательно читаем

Зашифруем внешний том (том Е)

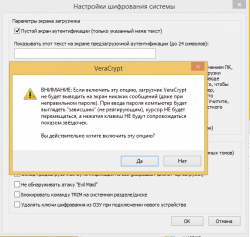

Мы зашифровали том Е и мастер предложит создать скрытый том. Читаем предупреждение

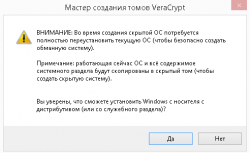

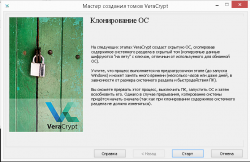

Выбираем алгоритм, придумываем пароль и создаем скрытый том. Мастер предложит клонировать ОС

Перезагружаемся и ждем окончания

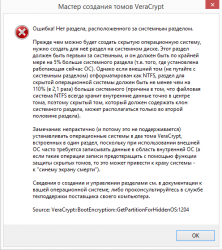

После окончания процесса вводим пароль к скрытой ОС. Читаем

Теперь следует очистить исходную ОС, которая была раньше установлена на жестком диске

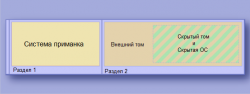

Чтобы добиться правдоподобного отрицания причастности, нужно создать обманную (приманку) ОС

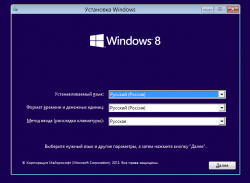

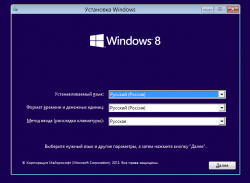

VeraСrypt предупреждает, что windows должна быть той же версии что и работающая сейчас. Это необходимо потому, что обе ОС будут использовать общий загрузочный раздел. Монтируем образ и устанавливаем windows

Нельзя создавать никаких разделов между разделами с обманной и скрытой системами

Что же, устанавливаем, и тем самым перезапишем загрузчик VeraСrypt на windows’ый. Ничего страшного, этот загрузчик восстановится, после того, как обманную ОС нам следует будет зашифровать.

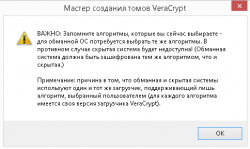

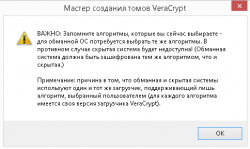

После установки windows (обманная) шифруем (зашифровать системный раздел) ее тем же алгоритмом и хешированием, что и скрытую ОС, иначе скрытая ОС будет недоступна. Причина этого требования в том, что обманная и скрытая системы используют один и тот же загрузчик, поддерживающий только один алгоритм, выбранный пользователем (для каждого алгоритма есть свой загрузчик VeraCrypt). В итоге мы имеем два пароля, от обманной и скрытой ОС. Но есть еще и третий пароль, который принадлежит внешнему тому (в котором и находится скрытая ОС). Если вы сообщите неприятелю пароль от обманной ОС, и он спросит, почему свободное место на (обманном) системном разделе содержит случайные данные, вы сможете, например, ответить: "Этот раздел раньше содержал систему, зашифрованную VeraCrypt, но я забыл(а) пароль предзагрузочной аутентификации (или система повредилась и перестала загружаться), поэтому мне пришлось переустановить Windows и снова зашифровать раздел".

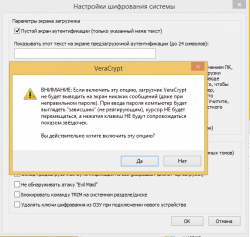

Еще есть одна интересная «штука». Можно изменить загрузчик VeraCrypt, вплоть до того, что вообще нечего не будет отображаться

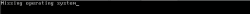

Так выглядит загрузчик. Похоже на типичную проблему windows, когда у нее проблемы с загрузчиком (мигает полоска в левом верхнем углу)

Это может быть полезным, чтобы кто-то посторонний, наблюдающий за вашим пк не знал, что вы пользуетесь VeraCrypt. Можно также вписать туда третью ошибку MBR’а – Missing operating system

Увидев такое, некто и не подумает, что системный диск зашифрован с помощью VeraCrypt, однако это легко можно выяснить, путем анализа загрузчика.

В статье были детально рассмотрены алгоритмы создания скрытого тома, шифрования системного раздела и создание скрытой ОС. И на этом возможности VeraCrypt заканчиваются, однако есть утилита, способна создать в контейнере VeraCrypt больше двух скрытых томов – DcsWinCfg.

Приступим к созданию скрытого тома. После нажатия кнопки «создать том» сражу же идет выбор последующего действия; выберем первый пункт

Так как обычный контейнер мало чем интересен (есть файл и есть пароль). В качестве теста создадим скрытый, так называемый «с двойным дном»

То есть, теперь будут два пароля, первый пароль монтирует внешний том, а второй пароль монтирует скрытый том внутри внешнего тома. Скрытый том создается в свободном месте в зашифрованого внешнего тома. Если у нас внешний том 10ГБ, то скрытый том не может быть больше 10ГБ

Даже если внешний том смонтирован, невозможно доказать, что он содержит в себе еще один скрытый том, так как свободное место в любом внешнем томе VeraCrypt заполняет случайными данными. Если мы ранее создавали обычный том, то внутри можно создать скрытый том, выбрав второй пункт

Выбираем путь, алгоритм шифрования, размер. Дополнительно к паролю можно указывать ключевые файлы и PIM. Пункт «Использовать PIM» позволяет задать «Персональный умножитель итераций», влияющий на надежность шифрования прямо и косвенно (при указании PIM, его потребуется вводить в дополнение к паролю тома, т.е. взлом перебором усложняется). В следующем окне нужно около 30ти секунд перемещать мышкой в окне программы для набора случайных данных

Собственно, и создаем внешний том. Теперь займемся созданием скрытого. Процесс создания однотипен, поэтому не будет вдаваться в детали. Единственно, не стоит забывать, пароль от внешнего и скрытого томов должны отличатся

Итак, том создался и успешно примонтирован. Теперь можно заполнить том необходимой информацией. Не стоит забывать про скрытый том, когда заполняете внешний. Ведь файлы могут повредить или полностью уничтожить скрытый том. К счастью, разработчики подумали об этом

Теперь рассмотрим метод шифрования всей системы. Как и для создания шифрованного тома, здесь доступны два «режима»: обычный и скрытый. Поговорим про обычный и в меню система выберем первый пункт

Далее столкнемся с выбором одиночной загрузки или мультизагрузки. Так как для теста взята виртуальная машина с одной операционной системой, выберем одиночную загрузку

Можем использовать следующие алгоритмы шифрования: AES, Serpent, Twofish, Camellia, Кузнечик, а также комбинации этих алгоритмов

Пароль должен быть сложным и не иметь ассоциаций с пользователем и его окружением. Максимальная длина пароля 128 символов

Вводим PIM и запомним его

Важно сохранить резервную копию загрузчика VeraCrypt

Данные которые сейчас присутствуют на разделе необходимо «занулить», что бы их нельзя было восстановить

Теперь программа предложит на перезагрузится и попробовать вести пароль и PIM для тестирования

Если все удалось, то операционная система загрузится, и мы увидим следующее окно

Шифрование целой ОС занимает много времени, подождем

Теперь, каждый раз при загрузке компьютера или виртуальной машину придется вводить пароль и PIM

Теперь наша операционная система надежно защищена. Однако, возможны неприятные обстоятельства, которые вынуждают вас дать пароль на расшифровку. Что бы защитится от подобных ситуаций создадим скрытую операционную систему. Как и для скрытого тома так и для скрытой системы работает правило правдоподобного отрицания, ведь скрытая ОС устанавливается именно на скрытый том.

Рассмотрим процесс создания скрытой ОС. Пропустим некоторые шаги, которые уже были разобраны в алгоритме «обычное шифрование ОС». Сначала мастер проверит что в вашей системе есть подходящий раздел жесткого диска (раздел 2) для размещения скрытой ОС

Требуется создать раздел, который будет больше чем нынешний системный раздел. Создадим его (том Е)

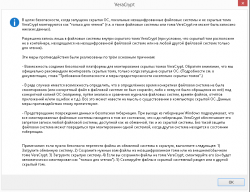

Следуем указанием мастера и очень внимательно читаем

Зашифруем внешний том (том Е)

Мы зашифровали том Е и мастер предложит создать скрытый том. Читаем предупреждение

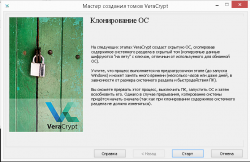

Выбираем алгоритм, придумываем пароль и создаем скрытый том. Мастер предложит клонировать ОС

Перезагружаемся и ждем окончания

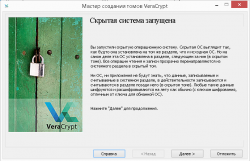

После окончания процесса вводим пароль к скрытой ОС. Читаем

Теперь следует очистить исходную ОС, которая была раньше установлена на жестком диске

Чтобы добиться правдоподобного отрицания причастности, нужно создать обманную (приманку) ОС

VeraСrypt предупреждает, что windows должна быть той же версии что и работающая сейчас. Это необходимо потому, что обе ОС будут использовать общий загрузочный раздел. Монтируем образ и устанавливаем windows

Нельзя создавать никаких разделов между разделами с обманной и скрытой системами

Что же, устанавливаем, и тем самым перезапишем загрузчик VeraСrypt на windows’ый. Ничего страшного, этот загрузчик восстановится, после того, как обманную ОС нам следует будет зашифровать.

После установки windows (обманная) шифруем (зашифровать системный раздел) ее тем же алгоритмом и хешированием, что и скрытую ОС, иначе скрытая ОС будет недоступна. Причина этого требования в том, что обманная и скрытая системы используют один и тот же загрузчик, поддерживающий только один алгоритм, выбранный пользователем (для каждого алгоритма есть свой загрузчик VeraCrypt). В итоге мы имеем два пароля, от обманной и скрытой ОС. Но есть еще и третий пароль, который принадлежит внешнему тому (в котором и находится скрытая ОС). Если вы сообщите неприятелю пароль от обманной ОС, и он спросит, почему свободное место на (обманном) системном разделе содержит случайные данные, вы сможете, например, ответить: "Этот раздел раньше содержал систему, зашифрованную VeraCrypt, но я забыл(а) пароль предзагрузочной аутентификации (или система повредилась и перестала загружаться), поэтому мне пришлось переустановить Windows и снова зашифровать раздел".

Еще есть одна интересная «штука». Можно изменить загрузчик VeraCrypt, вплоть до того, что вообще нечего не будет отображаться

Так выглядит загрузчик. Похоже на типичную проблему windows, когда у нее проблемы с загрузчиком (мигает полоска в левом верхнем углу)

Это может быть полезным, чтобы кто-то посторонний, наблюдающий за вашим пк не знал, что вы пользуетесь VeraCrypt. Можно также вписать туда третью ошибку MBR’а – Missing operating system

Увидев такое, некто и не подумает, что системный диск зашифрован с помощью VeraCrypt, однако это легко можно выяснить, путем анализа загрузчика.

В статье были детально рассмотрены алгоритмы создания скрытого тома, шифрования системного раздела и создание скрытой ОС. И на этом возможности VeraCrypt заканчиваются, однако есть утилита, способна создать в контейнере VeraCrypt больше двух скрытых томов – DcsWinCfg.